Im Rahmen eines Vortrages wurde das Buch Spies among us

von Ira Winkler empfohlen. Da die Empfehlung überzeugend klang, kaufte ich das Buch. Nachdem ich es erhalten hatte, blätterte ich ein wenig im Buch rum. Es machte auf den ersten Blick einen interessanten Eindruck. Daher stellte ich es nicht in den Schrank zum Späterlesen, sondern nahm es mir gleich vor.

Der genaue Titel heißt Spies Among Us: How to Stop the Spies, Terrorists, Hackers, and Criminals You Don’t Even Know You Encounter Every Day

, was zunächst recht reißerisch klingt. Jedoch geht Winkler im Buch recht klar und analytisch vor, ohne irgendwelche Ängste zu schüren. Das Buch ist in drei Kapitel geteilt.

Das erste Kapitel geht in mehr als hundert Seiten auf Spionagekonzepte ein. Dabei heißt Spionage nicht unbedingt nur CIA, KGB und BND schnüffeln, sondern genausogut können das Mitbewerber, Freunde etc. sein. Wer der Spion ist, ist eben abhängig vom Kontext. Winkler beschreibt, welche Schäden angerichtet werden können, welche Mittel hierfür gut sind, wer die Angreifer sind. Dieses Kapitel bietet ein sehr gutes theoretisches Fundament. Gerade unerfahrene Leser lernen viel Detailwissen. Personen, die sich bereits professionell mit irgendwie gearteter Sicherheit auseinandersetzen, lernen in dem Kapitel jedoch nichts wesentlich neues. Ich empfand den Teil des Buches als eine gute Zusammenfassung der Theorie und gerade im Abschnitt zu den Geheimdiensten lernte ich doch einiges neues hinzu.

Im zweiten Kapitel stellt Winkler auf etwa 70 Seiten sechs verschiedene Fälle vor. Die meisten hat er während seiner Arbeit als Security Consultant so erlebt. Am Anfang eines jeden Falles steht eine Beschreibung. Diese wird dann eingehend analysiert und der Autor acht Vorschläge zur Verbesserung. Einer der beschriebenen Fälle kam mir dabei seltsam bekannt vor:

Ich fahre desöfteren auf der A4 an Gera vorbei. Direkt an der Autobahn stehen große Öltanks. Ich habe mich schon immer gefragt, warum man als Terrorist nicht einfach so einen Tank sprengt. Kollegen von Winkler sollten genau dies im Auftrag eines Flughafens virtuell machen. Der Sinn dabei ist, mögliche Schwachstellen zu identifizieren und später auszuschalten. Besonders überraschend fand ich die beschriebenen Schäden: Im betreffenden Tank waren etwa 90 Millionen Liter Treibstoff. Diese würden nach den Angaben ausreichen, um alles im Umkreis von zehn Kilometern zu zerstören. Der Auftrag im Buch war den Tank lokal (hinfahren, Bombe dran) zu sprengen. Wie auch bei anderen Bespielen ging das erschreckend einfach. Nach einem halben Tag Recherche war man soweit. Der eigentliche Angriff dauerte nur wenige Minuten. Soviel zur Kontrolle von Flüssigkeiten und sonstigen Mitbringseln an Flughäfen.

Die Fallstudien fand ich am interessantesten. Denn für Seminare eignen sich solche gut, um diverse Beispiele zu illustrieren.

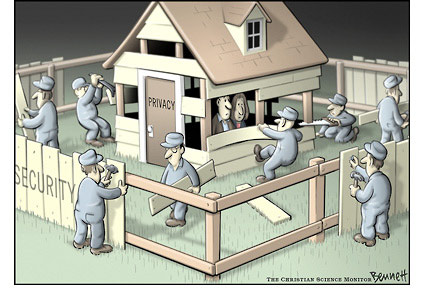

Das dritte Kapitel widmet sich Gegenmaßnahmen. Winkler vertritt hier auch die Ansicht, dass man als Firma keine All-in-One-Snake-Oil-Lösung braucht, sondern vielmehr sollte man einfach das Gehirn einschalten. Er empfiehlt mehrfach sehr simple und effektive Lösungen, die vergleichsweise wenig Geld kosten. Beispielsweise ruft ein Angreifer oft als die “IT-Abteilung” beim Mitarbeiter an und fragt nach dem Passwort. In vielen Fällen gibt der Mitarbeiter bereitwillig das Passwort preis. Hier schlägt Winkler vor, dass der Mitarbeiter einfach zurückruft und vorher die Nummer im Telefonbuch nachschlägt. Das Kapitel ist eine gute Abrundung des Buches.

Insgesamt ist das Buch eine gute Mischung zwischen Theorie und Praxis. Winkler hat als Ex-Mitarbeiter der NSA und jetziger Security Consultant ein umfangreiches Wissen im Bereich der Spionage. Der Leser kann durch das Buch sehr gut von diesem Fachwissen profitieren.

![]() Die Studie zeigt deutlich, dass vieles eben nur Vorurteile sind. Eine wichtige Erkenntnis am Rande: Über ein Viertel der Viren waren für das Ziel handgeschmiedet und die Virenscanner erkannten diesen nicht.

Die Studie zeigt deutlich, dass vieles eben nur Vorurteile sind. Eine wichtige Erkenntnis am Rande: Über ein Viertel der Viren waren für das Ziel handgeschmiedet und die Virenscanner erkannten diesen nicht.