Explodierende Pager im Libanon

Derzeit gibt es viele Nachrichten über die Explosion vieler Pager im Libanon. Man geht von einigen Toten und vielen Verletzten im Umfeld der Hisbollah, einer Terrororganisation, aus. Nach allem, was derzeit bekannt ist, scheint das eine gezielte und weiträumige Operation des Mossad gewesen zu sein.

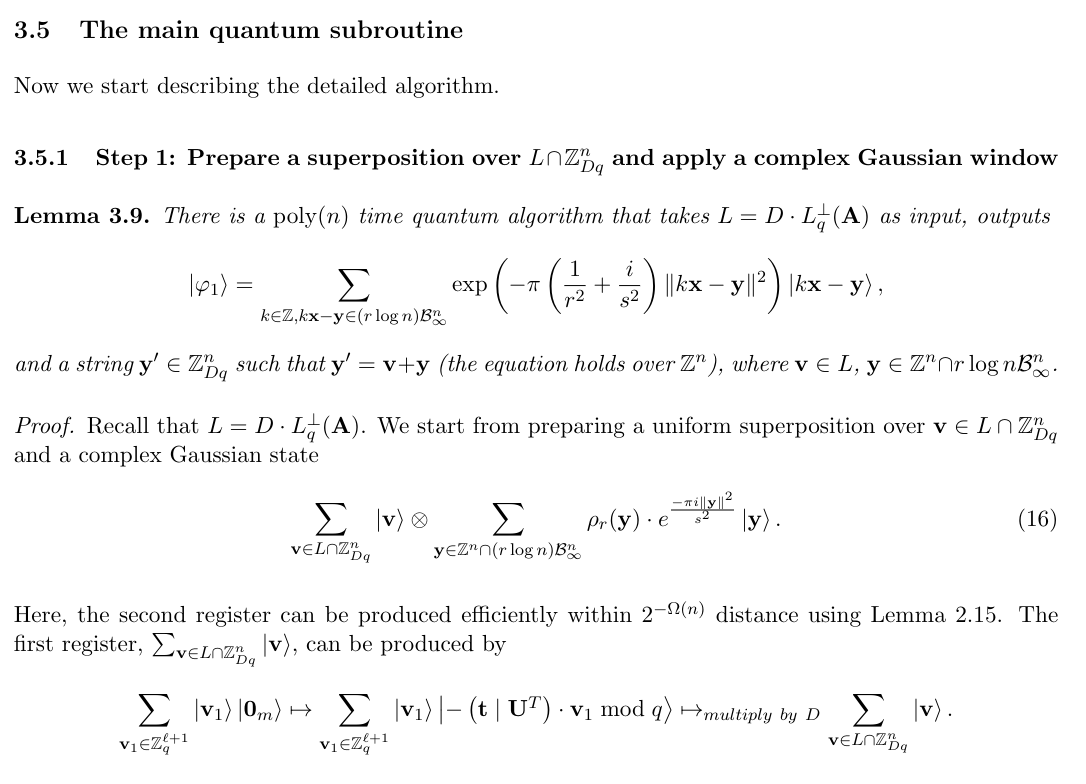

Nach dem Angriff der Hamas auf Israel feierte die Hisbollah diesen und feuerte immer wieder Raketen auf das Land. Israel wehrt die meisten dieser Angriffe ab und sucht natürlich nach Wegen, sich zu verteidigen. Dabei sieht es so aus, dass die israelischen Dienste die Handys der Personen abhören und natürlich auch orten können. Verschiedene erfolgreiche Aktionen scheinen das zu belegen. Im Februar 2024 sagte Hassan Nasrallah, Chef der Hisbollah:

The phone that we have in our hands — I do not have a phone in my hand — is a listening device

Er warnte vor dem Einsatz der Telefone. Stattdessen setzte die Miliz auf Funkmeldeempfänger, besser bekannt als Pager. Auf Fotos wurde der AR-924 der Firma Gold Apollo aus Taiwan identifiziert. Diese kamen wol ab Februar 2024 weiträumig zum Einsatz. Pager haben die schöne Eigenschaft, dass diese nicht ort- und abhörbar sind. Es werden nur kurze Texte auf einem Display angezeigt. Manche Kliniken, Rettungsdienste und ähnliche setzen diese auch ein.

Wie wurden diese Geräte nur zur Explosion gebracht? Anfangs gab es das Gerücht, dass einfach die Batterie zum “Explodieren” gebracht wurde. Allerdings explodieren die nicht ohne Weiteres. Wenn, dann brennen die ab und dies ist auch vom Ladezustand der Geräte abhängig. Ifixit erklärt das in dem Video:

Also muss Sprengstoff drin gewesen sein. Wenn man sich Videos anschaut, sieht man auch Explosionen. Mittlerweile wird von Nitropenta als Sprengstoff ausgegangen. Der Schin Bet führte bereits 1995 eine ähnliche Aktion durch. Damals wurde Yahya Ayyasch, Bombenbauer der Hamas, durch eine Bombe in seinem Handy umgebracht.

Auf der DEFCON 22 gab es 2014 auch eine Veröffentlichung. Dabei wurde in eine Kamera Sprengstoff verbracht und wenn eine Person vor der Kamera auftaucht, diese zur Explosion gebracht.

Im Libanon passierte das nun nicht nur einmal, sondern in sehr vielen Fällen.

Doch wie kam der Sprengstoff in die Pager? Natürlich könnte jemand beim Hersteller angerufen haben und darum “gebeten” haben. Aber einerseits hat der Hersteller wohl eher keine Expertise, Sprengstoff zu verbauen. Andererseits gäbe es so unnötig viele Mitwisser. Viel realistischer erscheint mir, dass die israelischen Behörden Wind von der Bestellung bekamen (Wie war das mit dem Handy abhören ![]() ). Sie haben dann die Bestellung auf eigene Stellen umgeleitet. Diese Möglichkeit ist spätestens seit den Veröffentlichungen von Snowden bekannt. Derzeit sieht es so aus, als ob eine ungarische Firma den Auftrag ausgeführt hat. Die weiteren Recherchen werden sicher weitere Details zu Tage bringen.

). Sie haben dann die Bestellung auf eigene Stellen umgeleitet. Diese Möglichkeit ist spätestens seit den Veröffentlichungen von Snowden bekannt. Derzeit sieht es so aus, als ob eine ungarische Firma den Auftrag ausgeführt hat. Die weiteren Recherchen werden sicher weitere Details zu Tage bringen.

Insgesamt hat der Mossad entweder die Pakete abgefangen und den Sprengstoff eingebaut oder er hat sich, ähnlich zu dem Man-in-the-Middle-Angriff aus der IT-Sicherheit, die Waren direkt zuschicken lassen, Sprengstoff eingebaut und selbst versandt. Auf jeden Fall waren die in der Lage, in recht schneller Zeit, die Pakete entgegen zu nehmen, auszupacken, umzubauen, neu zu verpacken und zu verschicken. Auch hier bin ich sehr gespannt, welche Details noch bekannt werden.

Dadurch, dass die Pager nur bei der Hisbollah eingesetzt wurden, konnte der Schlag sehr zielgerichtet durchgeführt werden. Denn nur Hisbollah-Angehörige sollten so ein Gerät besessen haben und führten es direkt bei sich. Die Explosionen auf verschiedenen Videos sind auch “lokal begrenzt”, so dass es kaum andere Schäden gegeben haben dürfte.

Weiterhin musste der Schlag auch “schnell” durchgeführt werden. Denn jeder Tag erhöht das Risiko, dass die Einbauten bekannt werden. Man stelle sich nur vor, ein Gerät geht kaputt und jemand mit Wissen blickt in das Innere. Dann wäre aus der Sicht Israels der Aufwand umsonst gewesen.

Insgesamt glaube ich, dass hier ein sehr zielgerichteter Schlag gelungen ist. Der operative Aufwand im Hintergrund war enorm hoch und zeigt, auf welchem Niveau der Mossad operieren kann.