Im Tor-Blog ist zu lesen, dass Tor nun auch auf dem Nokia N900 (Maemo) läuft. Derzeit zwar noch experimentell aber immerhin. Falls du ein N900 hast, lies dir die Anweisungen durch und freue dich über Tor auf deinem Telefon.

Für Freunde des Radios gibt es das Chumby One und auch hier kannst du ein Tor laufen lassen.

Der erste Tag des 26C3 liegt hinter mir und er war sehr

intensiv. Wir kamen gegen Mittag in Berlin an, vor dem bcc stand

bereist eine Schlange und als ich reinkam, hörte ich, dass alle

Tickets ausverkauft waren. Glücklicherweise brauchte ich als

Vortragender keine Tickets.

Direkt nach der Keynote von Frank begann mein Vortrag. Ursprünglich

rechnete ich mich etwa 200 Besuchern. Umso erschrockener war ich

als sich nach meinen Berechnungen knapp 1000 Leute im Saal

einfanden. Entsprechend nervös begann ich. Jedoch legte sich die erste

Nervosität schnell und ich konnte die geplanten Punkte

rüberbringen. Das Maskottchen von der Stoppseite

der Vereinigten Arabischen Emirate fand ebenso Gefallen. Insgesamt

war der Vortrag aus meiner Sicht gut gelungen und die Kommentare der

Zuhörer bestätigten den Eindruck.

Der Vortrag zu Wikileaks war

für mich dann der Highlight des Tages. Nach einer Einführung zum

Projekt stellten die Macher dann die spektakuläre Idee vor. Island

wurde in der Vergangenheit sehr stark von der Finanzkrise gebeutelt

und bei deren Kaupthing-Bank fand geradezu eine Plünderung

statt. Wikileaks sorgte dafür, dass die daran beteiligten Firmen

veröffentlicht wurden. Die Einwohner des Landes waren extrem dnkbar

dafür und haben keine Lust mehr auf diverse Finanzhaie. Stattdessen

hat sich die Regierung den Plänen der Wikileaks-Macher

angeschlossen, aus Island ein Offshore-Information-Center ähnlich

den Offshore-Finanz-Centern zu machen. Das heißt, die Legislative

werden demnächst ein Gesetz einbringen, die Pressefreiheit,

Informantenschutz und Recht auf Anonymität garantieren. Weiterhin

bietet das Land die Ressourcen, um Datencenter zu betreiben. Wenn

das klappt, wäre das ein großer Schritt in die richtige

Richtung. Wikileaks bittet daher um Unterstützung. Entweder sollen

Interessierte direkt mit nach Island kommen, um die Abgeordneten zu

überzeugen oder man kann auch vom Festland aus über die Pläne

berichten. Ich bin sehr gespannt, ob das klappt.

Roger Dingledine vom Tor-Projekt erzählte ebenfalls ein wenig über Zensur und wie Tor

mit den Brückenservern bei der Umgehung hilft. Für mich brachte der

Vortrag wenig neues. Aber es ist immer wieder schön, die Personen vom

Projekt zu treffen und ein paar Worte zu wechseln.

Grundsätzlich verbrachte ich große Teile des Tages mit Gesprächen,

dem Austausch von Ideen und ähnlichen. Gegen zwei Uhr war der Tag zu

Ende und mit Vorfreude auf die weiteren Tage ging es dann ins Bett.

Durch den Remailer, den ich unter der Domain Anonymitaet-im-inter.net betreibe, habe ich hin und wieder Kontakt zu Polizeibehörden. In der Regel erfolgt die Kontaktaufnahme telefonisch und dem Gesprächspartner ist schnell klar, worum es hier geht. Vor kurzem erhielt ich nun eine Einladung zu einer Zeugenaussage.

Nach dem unten stehenden Video von Udo Vetter weiß ich ja, dass man auch als Zeuge den Mund halten sollte. Nichtsdestotrotz rief ich bei der Polizei an. Auf die Frage nach dem Hintergrund meinte derjenige, dass ich IP-Adressen vermiete. Ich mache vieles, aber die Vermietung von IP-Adressen gehört definitiv nicht dazu. Aber, so erklärte mir mein Gegenüber, ich betreibe doch den Server anonymitaet-im-internet.de mit der IP-Adresse A.B.C.D und unter der vermiete ich IP-Adressen. Zunächst versuchte ich klar zu machen, dass die Top-Level-Domain nicht .de, sondern .net ist. Hierbei schien es sich um einen Übermittlungsfehler zu handeln. Schließlich erklärte ich noch, dass ich keine IP-Adressen vermiete, sondern lediglich Dritten erlaube, E-Mails über den Dienst Mixmaster zu versenden. Der Polizist hörte sich die Ausführungen an, aber ich hatte nicht das Gefühl, dass meine Erklärungen zum Verständnis beitrugen.

Continue reading "Sie vermieten IP-Adressen"

Kürzlich errang der Tor-Betreiber Theodor Reppe einen Sieg vor Gericht. Die deutsche Pressemitteilung enthält alle Details. Kürzlich wurde auch um eine englische Version gebeten. Auf der Tor-Mailingliste erschien eine Übersetzung und mit Theodors Erlaubis stelle ich die hier ebenfalls online.

Today, the Local Court of Jena, Hall 1, held a criminal trial against the domain owner of wikileaks.de, Theodore Reppe. The criminal charges were computer fraud - Reppe was accused of posting false information on the Internet and thereby causing damages amounting to 38.55 euros. The only evidence: An IP address that led to Reppe's customer data. After the opening statement, defense attorney Norman Lenz read out comments and other statements from Reppe that the court and prosecutor had to see that Reppe was not the culprit. In fact, it turned out that the Tor server operated by Reppe had been misused by someone else.

The question ensued between the court and defense as to whether Reppe was still guilty since he had allowed the transfer of the fraudulent data. The court offered the popular conservative view that projects such as Tor are more harmful than useful, stating claims such as, “There's nothing to fear if you have nothing to hide!” and “This server could also allow anonymous distribution of child pornography!” The defense countered: “These sorts of statements could also justify the elimination of private mail and personal correspondence.” In the end, the presumption of innocence was upheld: Reppe's Tor server only anonymizes and encrypts activity, it is not itself the source of illegal activities, and thus the court had to acquit him.

Please send questions to tor@morphium.info and they will be promptly answered.

In Deutschland diskutieren diverse Leute, ob das Gesetz zur Vorratsdatenspeicherung Anonymisierer verbietet. Die Slowakei geht da gleich richtig ran. Wer nämlich einen Service betreibt, der die Verfolgung von Internetnutzern schwierig oder unmöglich macht, soll bestraft werden. Es sind Strafen bis zu 33.000 Euro möglich. Den Grund kennen wir natürlich. Kinderpornografie, Terrorismus und Finanzbetrügereien. Eine RTF-Datei mit allen Details findet ihr bei ICTLaw. Spricht jemand gut Slowakisch, um alle Details klären zu können? Ich fand sonst leider keine weiteren Quellen dazu im Netz.

via Tor-Mailingliste

Anfang Oktober ist es wieder soweit. Zum einen werde ich von einem Professor zum Thema Gruppentheorie befragt und zum anderen finden in Dresden wieder die Datenspuren statt. Die Veranstaltung des C3D2 stehen in diesem Jahr unter dem Motto Hands off – Privacy on! Finger weg von unseren Grundrechten und Hand anlegen um unsere Privatsphäre zu schützen.

Es gibt zahlreiche interessante Vorträge zu Zensur, Wikileaks, Anonymität und vielem anderen. Im Fahrplan sind alle Veranstaltungen aufgelistet. Ich werde zusammen mit Konrad eine kleine Rundreise durch die zensierte Welt unternehmen, d.h. wir erzählen euch, in welchen Ländern wie gefiltert wird, welche Technik zum Einsatz kommt etc.

Kommt also zahlreich nach Dresden und erzählt auch euren Freunden von der Veranstaltung. Die andere Sache werde ich wohl allein bestreiten müssen.

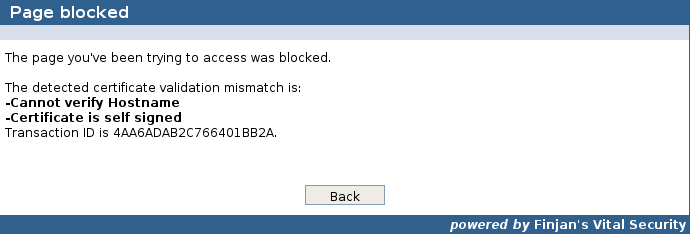

Die Anonymisierungssoftware Tor bietet neben vielen nützlichen Anwendungen auch Risiken in sich. In der Vergangenheit haben diverse Leute versucht, Passwörter anderer Nutzer auszulesen oder sonst an geheime Informationen zu kommen. Heute stieß ich beim Surfen auf einen Exit-Knoten, der falsche SSL-Zertifikate präsentiert. Damit ließe sich die sonst geschützte Kommunikation von dritter Seite mitlesen, ohne das man selbst etwas davon merkt. Der Knoten trägt den Namen JustANode

mit der IP-Adresse 89.138.155.193 und läuft unter Windows XP. Offensichtlich läuft dort das Finjan Secure Web Gateway, welches sich für Active Real-Time Content Inspection rühmt. Ich hoffe, der Knoten bekommt schnellstens ein BadExit-Flag. Das schützt andere Tor-Nutzer davor, diesen zufällig zu nutzen.

Wenn du selbst mal in den Genuss kommen willst, kannst du folgendes probieren. Allerdings solltest du wissen, was du tust und auf keinen Fall schützenswerte Daten über die Leitung schicken!

- Stelle sicher, dass Tor installiert ist und funktioniert (eventuell hilft das Tor-Browser-Paket).

- Wähle eine SSL-Seite (https://torproject.org oder https://www.ccc.de sind zwei Möglichkeiten.)

- Gib in die Adresszeile des Browsers die URl gefolgt von .JustANode.exit ein: https://www.example.com.JustANode.exit/.

- Wirf einen genauen Blick auf das präsentierte Zertifikat.

Das Beispiel zeigt mal wieder, dass man beim Surfen im Web immer die Augen und das Gehirn offen halten sollte.

![]()