Artikel mit Tag 29c3

Offene Proxys zur Zensurumgehung

Im letzten Blogposting stellte ich die Matrix verschiedener Zensurumgehungssoftware vor. Ich will hier und in den folgenden auf einzelne Software oder Protokolle eingehen. Vielleicht hilft euch das, Vor- und Nachteile der Lösungen zu erkennen.

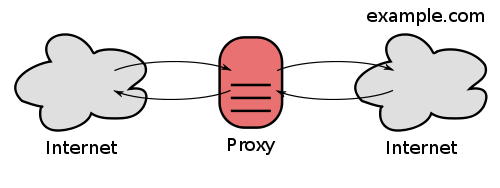

Die erste Variante in der Reihe sind offene Proxys. Eigentlich wurden die nicht zur Zensurumgehung erfunden, das ist vielmehr ein Nebenaspekt. Proxys dienten zuerst als eine Art Zwischenspeicher in großen Netzen (Firmen). Denn das Internet war langsam und teuer. Also suchten die Betreiber nach Möglichkeiten, es schneller zu machen. Ein Proxy war eine solche Möglichkeit und spielt eine Vermittlerrolle. Die Benutzer eines Proxys fragen Webseiten nicht mehr direkt an, sondern nutzen den indirekten Weg über den Vermittler. Dieser ruft seinerseits die Webseite ab und liefert das Ergebnis weiter. Gleichzeitig speichert der Proxy die Webseite lokal. Kommt nun ein weiterer Benutzer, liefert der Proxy die Webseite aus seinem Speicher aus. Das ist zum einen schneller und zum anderen preiswerter, da kein externer Datenverbrauch entsteht.

Offene Proxys sind Proxys, die von allen benutzt werden können. Doch woher kommen diese offenen Proxys? Ein Teil stammt schlicht von Fehlkonfigurationen. Das heißt, jemand installiert eine Proxysoftware und gibt die dann versehentlich für die Welt frei. Andererseits kann das jemand in bösartiger Absicht tun. In der Hoffnung, dass Fremde die Software nutzen, sich bei Seiten einloggen und dort sensible Daten hinterlassen, wird der Proxy aktiviert. Der Angreifer lauscht mit und bekommt so Zugriff auf die Geheimnisse seiner Nutzer. Dafür würde die konsequente Nutzung verschlüsselter Seiten (HTTPS) schützen. Eine weitere Gruppe von Administratoren sorgt sich um die Sicherheit seiner Nutzer und versucht mit speziellen offenen Webproxys zu helfen. Zu letzterem gehören Seiten wie Morphium.info oder Anonymouse.org. Weiterhin gibt es Listen, wie beispielsweise Xroxy, die beliebige offene Proxys sammeln. Das Firefox-Plugin Stealthy lädt die Listen automatisch herunter und macht die im Browser nutzbar.

Ein Nutzer in einem Land mit Internetzensur kann versuchen, einen offenen Proxy zu verwenden. Als einfache Varianten bieten sich Morphium.info, Anonymouse oder Stealthy an. Oder aber er stellt im Browser einen offenen Proxy ein. Im letztgenannten Fall geht der Aufruf nicht direkt zur gesperrten Webseite, sondern zu dem Proxy. Dieser ruft die Seite auf und liefert das Ergebnis zurück.

Derartige Proxys sind ein sehr einfaches Mittel, Zensur zu umgehen. Leider haben das auch die Zensoren erkannt. Diese rufen häufig einfach die Listen der Proxys ab und sperren die Adressen. Andererseits wies ich oben schon auf den möglichen Missbrauch seitens des Betreibers des Proxys hin. Gegebenenfalls liest der Betreiber mit und nutzt diese Daten später zu seinem Vorteil. Im schlimmsten Fall könnte der Zensor den Betreiber des Proxys »überzeugen«, die Daten spezieller Nutzer mitzuschneiden und ihm diese auszuhändigen. Das heißt, auf der einen Seite sind Proxy zwar einfach. Aber die damit verbundenen Risiken sind nicht von der Hand zu weisen.

Die Lage verbessert sich für den zensierten Nutzer etwas, wenn er gute Freunde hat, die für ihn einen Proxy betreiben. Denn diese sind hoffentlich vertrauenswürdig.

Insgesamt sind die offenen Proxys also ein erster Weg zur Zensurumgehung. Mit etwas Glück funktionieren die im Land. Jedoch sollten die Nutzer sich immer über eventuellen Missbrauch im Klaren sein und entsprechende Gegenmaßnahmen treffen.

Weitere Informationen hat die englischsprachige Wikipediaseite zu Open Proxys oder die deutschsprachige zu Proxys.

Meine beliebteste Zensurumgehungssoftware

In der Fragestunde zu meinem Vortrag beim 29C3 wurde ich unter anderem gefragt, was meine Top Fünf der Zensurumgehungssoftware sind. Ich antwortete, dass ich konkret Tor und den Teilprojekten mein Vertrauen schenken würde. Im folgenden will ich nochmal etwas differenzierter auf diese Frage antworten.

Beim Vortrag hatte ich die untenstehende Matrix von Zensurumgehungsmaßnahmen präsentiert. Das sind Projekte, die mir in der Vorbereitung einfielen. Die Aufstellung ist nicht vollständig. Mir fallen immer mal neue Namen ein. Im Nachgang zu meinem Vortrag wurden noch phantom und RetroShare genannt.

| Open Proxys | VPNs | Alkasir |

| Psiphon | Your Freedom | Collage |

| Infranet | Tangler | Triangle Boy |

| Picidae | Message in a bottle | #h00t |

| Instasurf | Hotspot Shield | WebSecure |

| Tor | Flashproxys | Bridges |

| Safeweb | Haystack | Peek-a-booty |

| Telex | JonDonym | Censorsweeper |

| Freehaven | Ultrasurf | SWEET |

| Cirripede | Proximax | Dynaweb |

Die grün hinterlegten Felder sind meiner Meinung nach Software, die man zur Zensurumgehung einsetzen kann. Bei den gelben Feldern gibt es einiges zu beachten und die kann daher nicht bedenkenlos verwendet werden.

Den gelben Felder ist gemein, dass in der Regel unbekannt ist, wer Betreiber des Angebotes ist. Das ist jedoch eine recht wichtige Information. Denn der Betreiber hat aufgrund des Modells alle Informationen über die Benutzer. Gegebenenfalls kann er diese weitergeben oder auswerten. Wie ich schon im Vortrag sagte, fiel bei mir, genau aus dem Grund, Ultrasurf durch. Denn im Artikel »Digital Weapons Help Dissidents Punch Holes in China’s Great Firewall« von Wired stand 2010:

This becomes clear when Huang, sitting in a generic chain cafè9 in Cupertino, opens up his laptop to show me a random hour’s worth of UltraSurf’s user logs.

Lines of text zoom by, showing thousands of IP addresses and web pages visited.

Einzig bei Alkasir kenne ich den Betreiber und glaube ihm vertrauen zu können. Daher würde ich hier zu grün tendieren. Jedoch kann er prinzipiell jederzeit in den Internetverkehr schauen. Diese theoretische Schwäche führt zum Gelb.

Einen offenen Proxy, VPN oder einen Picidae-Server kann jeder selbst betreiben. Das heißt, wer Freunde in anderen Ländern hat, kann so etwas aktivieren und damit den Menschen helfen. Ich hoffe, dass ihr dann euren Freunden nicht hinterherspioniert. Sollte jemand einen kommerziellen VPN-Provider in Betracht ziehen, so solltet ihr euch nach Speicherdaten, -dauer etc. erkundigen. Letztlich ist es immer schwer, eine immer funktionierende Lösung zu finden. Denn allen ist gemein, dass man dem Betreiber vertrauen muss. Bei den grünen Lösungen steckt das Vertrauen meist im Design des Systems. In den meisten Fällen könnte auch eine nicht vertrauenswürdige Person den Dienst betreiben, ohne Schaden anzurichten.

Neben Tor wäre mein zweiter Favorit JonDonym. Die Software ist nach meinem Eindruck fast nur als Anonymisierer bekannt. Sie besitzt jedoch auch eine Zensurumgehungsfunktion. Wenn ich mich richtig erinnere, ist diese Funktion auch die Grundlage der Tor Brückenserver. Laut Aussage der Entwickler wird JonDonym kaum gesperrt. Aufgrund des Designs ist die Software auch sicher. Ich erwarte nur Probleme bei der Installation bzw. Benutzung. Denn nach meiner Erfahrung tun sich viele Benutzer mit einer zu installierenden Software, wo zudem noch irgendwelche Fragen gestellt werden, schwer.

Der obige Punkt bringt mich zu Psiphon. Das große Plus der zweiten Variante von Psiphon ist eben die leichte Benutzung. Es reicht, wenn sich der Nutzer sein Login merkt und eine URL in ein Textfeld eingeben kann. Den Rest erledigt die Software. Mit der neuen Version ändert sich das wieder ein wenig. Ich werde mir die demnächst mal anschauen und evtl. dazu bloggen.

Telex habe ich ebenfalls in Grün markiert. Wobei ich mir natürlich bewusst bin, dass es da diverse Schwierigkeiten gibt. Allen voran braucht es Provider, die sich diese Telex-Stationen in ihr Netz stellen. Daneben gibt es derzeit nur einen Prototyp und offensichtlich keine weitere Entwicklung.

Roger Dingledine hat sich vor einiger Zeit ebenfalls Gedanken gemacht und zehn Dinge zusammengestellt, die ihm bei einer Umgehungssoftware wichtig sind. Letztlich finde ich die Top-Irgendwas-Listen immer schwierig. Denn es ist einfach schwierig eine ausgewogene Wertung zu treffen. Ich denke, einige würden Tor geringer gewichten, da es langsam ist. Dafür mögen die dann Ultrasurf, weil es schnell ist. Ich hingegen ziehe Ultrasurf gar nicht als Werkzeug in Betracht, da es eben die genannten Probleme hat. Ich hoffe, mit den obigen Worten konnte ich euch ein paar Hinweise an die Hand geben. ![]()

Zur Unabhängigkeit von Tor

Ich hielt heute einen Vortrag zu verschiedener Zensurumgehungssoftware auf dem 29C3. Einen Teil meiner Worte nahmen Entwicklungen des Tor-Projektes ein. Ich erklärte kurz die Bridges und obfsproxy. Auf die Flashproxies verwendete ich einige Worte mehr. In der Fragerunde im Anschluss tauchte die Frage nach meiner persönlichen Rangliste auf. Insbesondere unter dem Fokus der Sicherheit und der Benutzbarkeit erwähnte ich dort Tor und damit zusammenhängende Software als die in der Praxis wirklich funktionierende Lösung.

Später auf Twitter gab es eine kleine Diskussion zur Unabhängigkeit von Tor. In der letzten Zeit taucht immer mal wieder das Argument auf, dass das Projekt von der USA gesponsort würde und daher kein Vertrauen genießen kann. Im dreizehnten Datenkanal über JonDonym diskutierte ich diesen Sachverhalt auch kurz.

Das Tor-Projekt präsentiert auf der Webseite unter anderen die Finanzreports. Dort findet man u.a. Aussagen zu den Geldgebern. Ein Großteil der Gelder kommt in der Tat von der US-Regierung, unter anderem zahlt das Verteidigungsministerium mehr als eine halbe Million US Dollar.

Auf Twitter fragte @sphericon nun, ob ich glaube, dass Tor neutral ist. Die Frage lässt sich verschieden beantworten. Allerdings unter dem oben geschilderten Vertrauenswürdigkeitsaspekt fällt die Antwort von meiner Seite recht eindeutig aus. Zum einen kenne ich einige der Tor-Entwickler persönlich und glaube, dass sie der Idee der Cypherpunks, von Redefreiheit etc. sehr verschrieben sind. Sie würden aus meiner Sicht eher die Entwicklung am Projekt einstellen, als Backdoors oder ähnliches einzubauen. Könnt ihr euch vorstellen, dass diesjährige Keynote-Speaker, Jacob Appelbaum, etwas in die Software einbauen würde, was entgegen seiner Überzeugung ist?

Das zweite, aus meiner Sicht überzeugendere, Argument ist: Tor ist Freie Software. Wer glaubt, dass Tor irgendwelche ungewünschten Features hat, kann sich in den Quelltext einarbeiten und versuchen, das zu finden. Ich glaube, die Presse würde einen derartigen Fund dankbar aufnehmen. Der eine oder andere mag sich noch an den Wirbel um JAP entsinnen, als die Crime-Detection-Funktion ruchbar wurde.

Weiterhin wäre es doch sinnvoll, wenn Tor Informationen über Finanziers verheimlichen würde. Stattdessen finden sich die Berichte auf der Seite. Man kann im Bugtracker nachvollziehen, was die Forderungen der Sponsoren sind und wie der aktuelle Stand ist. Viel mehr Transparenz ist kaum möglich.

Mit den oben genannten Punkten glaube ich in der Tat, dass Tor-Projekt neutral ist.

Letztlich habe ich in meinem Vortrag versucht, klarzumachen, dass die US-Regierung diverse Freedom-of-Speech-Projekte fördert. Nach meinen Informationen bewirbt sich Tor einfach um die Gelder und bekommt halt eine Bewilligung. Wenn die EU ähnlich einfach Gelder freimachen würde oder »politisch korrekte« Sponsoren Gelder spenden würden, so würde die Verantwortlichen bei Tor sicher lieber diese Gelder entgegennehmen.

Daher bin ich nach wie vor überzeugt, dem Tor-Projekt vertrauen zu können und warte auf stichhaltige Argumente, die das Gegenteil belegen können. ![]()