Hausdurchsuchung bei Eigentümer von wikileaks.de

Mit welchem Argument wird seit Jahren das Recht auf freie Meinungsäußerung eingeschränkt? Richtig, wie auch in der aktuellen Diskussion, ist es Kinderpornographie. Seit mittlerweile fünfzehn Jahren beobachte ich immer wieder das gleiche Schema.

Das erste Mal fiel es mir im Fall des ersten Remailers, anon.penet.fi, auf. Der Betreiber Julf Helsingius stand damals auf der Titelseite des Observer und ihm wurde vorgeworfen für 90% der Kinderpornographie im Internet verantwortlich zu sein (Ich habe den Fall detailliert in meinem Buch “Anonym im Netz” beschrieben.). In den letzten Jahren kamen dann Betreiber von Tor-Servern, der Bundestagsabgeordnete Jörg Tauss und seit heute auch Besitzer von simplen Domainnamen hinzu.

Im aktuellen Fall bekam der Besitzer der Domain wikileaks.de Besuch von der

Polizei. Seine Wohnungen in Dresden und Jena wurden von mehreren

Beamten durchsucht und Computer beschlagnahmt. Was genau war das

Vergehen? Ich versuchte auf diese Frage heute bei der Polizei in Jena

sowie bei der Staatsanwaltschaft Dresden eine Antwort zu erhalten. Im

Protokoll

steht nur etwas von Verbreitung pornographischer Schriften

. Das

ist jedoch keineswegs ein Grund für eine Verletzung der Wohnung in der

vorliegenden Form. Bei der Staatsanwaltschaft Dresden wurde mir

lapidar mitgeteilt, dass die Pressestelle keine Sprechzeiten hat. Ich

solle es an einem anderen Tag probieren. Von Seiten der Polizei bekam

ich die Auskunft, die auch Heise

meldet. Die Aussage war in etwa, dass es auf seiner Webseite Links

zu kinderpornographischen Seiten gäbe und er sich somit der

Verbreitung schuldig mache. Der interessierte Leser wird hier

Parallelen zu den verschiedenen Sperren von wikipedia.de erkennen. Wie zuletzt

Lutz Heilmann

gibt es Leute, die einstweilige Verfügungen erwirken, in der Hoffnung

etwas gegen die Inhalte der Wikipedia zu tun. Wie auch im Fall von

Theodor Reppe hat die Domain jedoch nichts mit den Inhalten zu

tun. Insofern ist es äußerst fragwürdig, inwieweit die Durchsuchung

überhaupt berechtigt ist. Die diversen

Kommentare in der Blogosphäre gehen auf diese Problematik genauer

ein.

Doch inwieweit ist das ein Erfolg oder überhaupt ein sinnvoller Ansatz im Kampf gegen Kinderpornographie? Es wird ohne Aussicht auf irgendeinen Erfolg und aus meiner Sicht ohne begründeten Verdacht gegen eine Zivilperson vorgegangen. Und zwar gegen jemanden, der sich aktiv für freie Meinungsäußerung einsetzt:

Herr Reppe ist der Spender der Wikileaks.de Domain und betreibt einen Mirror der US Congressional Research Service Dokumentensammlung, ist allerdings ansonsten nicht operativ in Wikileaks involviert. Herr Reppe ist ausserdem Betreiber eines der populaersten deutschen Tor-Proxyservers

Kinderpornographie wird man hier eher nicht finden. Vielmehr dient solch eine Aktion eher der Einschüchterung, wie bereits in den oben angesprochenen Fällen der Betreiber von Tor-Servern. Außerdem stellt sich mir die Frage nach der Rechtmäßigkeit der kompletten Aktion. Das Bundesverfassungsgericht hat sich 2005 in einer Entscheidung gegen das Vorgehen mit der Begründung “Gefahr im Verzug” ausgesprochen bzw. sehr starke Schranken angelegt. Andererseits scheint es in Dresden wiederum einen ordentlichen Beschluss einer Richterin gegeben zu haben. Weiterhin ist der Pressemitteilung zu entnehmen, dass trotz Nachfragen des Betroffenen keine Zeugen benannt wurden, dass es keine Aufklärung gab etc. Ich hoffe, Theodor findet einen guten Anwalt, der sich dieser Sachen annimmt und dies aufklärt.

Ein sinnvoller Ansatz ist aus meiner Sicht, direkt gegen diese Seiten vorzugehen. Gerade anhand der publizierten Filterlisten versuchte die Organisation Carechild, die Seiten aus dem Netz zu entfernen. Sehr viele der Provider sperrten die Zugänge der Kunden. Warum also gibt es keine speziellen Abteilungen beim BKA, die dies veranlassen. Weiterhin stehen viele der Server in Deutschland. Somit hätten die Ermittlungsbehörden direkten Zugriff. Aber statt direkter Maßnahmen wirft man lieber wie oben Nebelkerzen oder baut eine Zensurinfrastruktur auf.

Speziell die Nachrichten des heutigen Tages hatten es in der Beziehung wirklich in sich. Frau von der Leyen behauptet, die Kinderpornographen würden Millionenbeträge verdienen. Danaben steht die Aussage, dass es einen dramatischen Anstieg gäbe und der Artikel im Spiegel spielt noch ein wenig mit Emotionen. Der Rechtsanwalt Udo Vetter hat seine Erfahrungen mit den Tätern beschrieben. Demnach ist es keinesfalls so, dass viel Geld damit verdient wird. Netzpolitik kommt bei der Betrachtung der Zahlen auf komplett andere Werte.

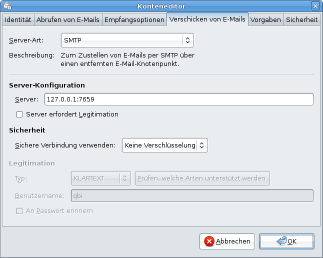

Ich habe das Gefühl, dass hier gezielt gegen Kritiker vorgegangen wird und das die Bekämpfung der wirklichen Verbrechen keineswegs im Vordergrund steht. Der Regierung scheint es um plakative Maßnahmen für den Wahlkampf zu gehen. Die damit ermöglichten Zensurmaßnahmen werden billigend in Kauf genommen. Momentan lächeln viele auf Länder wie China oder Iran herab. Doch wir sind auf dem besten Weg in genau diese Richtung. Daher sollten Umgehungstechniken wir Tor oder I2P gefördert werden, um auch in Zukunft ein freies Internet zu haben.

Wie ihr für die Projekte spenden könnt, lest ihr auf den entsprechenden Webseiten:

Weitere Artikel dazu: