Heute hielt ich im Rahmen der Vorlesung Kryptologie

einen Vortrag zu AES. Wie erwähnt, gibt es dazu eine Ausarbeitung. Diese und den Vortrag selbst könnt ihr unter den folgenden URLs runterladen.

Die Animation liegt bei http://www.formaestudio.com/rijndaelinspector/archivos/Rijndael_Animation_v4_eng.swf.

Ich hatte meine Vortragsunterlagen zu einem Seminarvortrag kürzlich verbloggt. Mittlerweile ist auch die dazugehörige Ausarbeitung fertig. Die 257 kB große PDF-Datei behandelt den AES-Algorithmus und Public-Key-Verfahren (RSA und Diffie-Hellman-Schlüsseltausch). Vielleicht ist es für den einen oder anderen von Nutzen.

Im Rahmen eines Seminars an der Uni hielt ich kürzlich einen Vortrag über AES und eine Einführung in Public-Key-Kryptografie. Die Unterlagen sind als PDF-Dokument verfügbar. Zum Grundverständnis finde ich auch diese Animation interessant. Sie enthält aus mathematischer Sicht nur ein paar Unzulänglichkeiten.

Der Vortrag verlief aus meiner Sicht sowie der der Teilnehmer gut. Nur der betreuende Professor meinte, er finde es schade, dass so wenig Mathematik dabei ist.

Mittlerweile gibt es einen neuen Angriff auf den Algorithmus. Bruce Schneier verweist im Beitrag New attack on AES auf die Veröfentlichung. Die Autoren haben auch eine FAQ zu den wichtigsten Fragen des Angriffs. Ich muss das demnächst mal lesen und verstehen.

Viele scheint die Frage zu bewegen, wie man Brüche und insbesondere große Brüche in LaTeX schreiben kann. Üblich ist die Verwendung von \frac{}{}. Das führt zu der gewohnten Darstellung eines Bruches. Manchmal ist es besser, den Bruch mit einem Schrägstrich zu setzen (so wie 1/2). Hierzu muss mittels \usepackage{nicefrac} das Paket nicefrac eingebunden werden. Danach steht der Befehl \nicefrac{}{} zur Verfügung. Wie bei \frac{}{} kommt in die erste geschweifte Klammer der Term oberhalb des Bruchstriches und in die zweite der Term unterhalb des Bruchstriches.

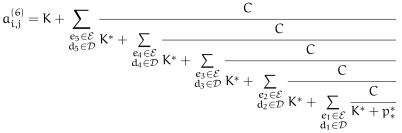

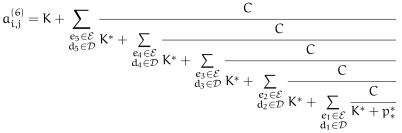

Für eine Seminararbeit zu AES werte ich unter anderem auch Angriffe gegen den Algorithmus aus. Die Forscher Ferguson, Schroeppel und Whiting stellten 2001 in A simple algebraic representation of Rijndael (PDF) AES als Kettenbruch dar:

Wie macht man das mit LaTeX? Eigentlich ganz einfach! Man könnte den Ausdruck mittels \frac{}{} verschachteln. Das sieht aber recht unschön aus, da der Abstand im Nenner gleich bleibt und so die Ausrdrücke unlesbar werden. Das AMS-Paket bietet den Befehl \cfrac{}{} (steht für continued fractions). Damit kann man das obenstehende erreichen. In der erweiterten Ansicht des Artikels habe ich den kompletten Quelltext für obiges Beispiel.

Continue reading "Große Brüche in LaTeX"

Wolltest du schon immer mal auf leicht verständliche Weise erfahren, wie der Verschlüsselungsalgorithmus AES funktioniert? Enrique Zabala hat seine Flashanimation zur Funktionsweise nochmals verbessert. Diese Animation erklärt Schritt für Schritt den Ablauf des Algorithmus’ und ist eine gute Einführung in das Thema. Unten seht ihr einen Screenshot.

Ordentliche Kryptogrpahie scheint immer noch nicht so einfach zu

sein. Heise Security fand eine Festplatte, die mit

AES-Verschlüsselung wirbt. Ein genauer Blick auf die verschlüsselten

Daten zeigte jedoch anderes.

Die untersuchte Festplatte ist eine Easy Nova Data Box PRO-25UE

RFID. Nach Angaben des Herstellers funktioniert sie bei allen

gängigen Betriebssystemen ohne zusätzliche Treiber. Die Analyse der

Platte zeigte zum einen, dass es Bereiche gab, die mit Nullbytes

beschrieben waren. Dadurch weiß ein Angreifer, wo er nach

verschlüsselten Daten suchen muss. Optimalermeise sollte ein

Angreifer nur zufällige Daten auf der kompletten Festplatte

sehen. Die gängigen Festplattenverschlüssler machen das meines

Wissens auch so.

Einen ersten Schreck bekamen die Forscher, als sie die Verteilung

abdruckten. Anstatt annähernder Gleichverteilung sah man Muster und

ein tieferer Blick in die verschlüsselten Daten eröffnete

schockierendes. Von einer auch nur AES ähnelnden Verschlüsselung war

nichts zu finden. Stattdessen waren die Daten mit XOR in

512 Byte-Blöcken “verschlüsselt”. Damit ist die Zurückgewinnung

der Daten natürlich einfach.

Die Mitarbeiter von Heise setzten sich daraufhin mit dem Hersteller

des Controller Chips, Innmax, in Verbindung und dieser bestätigte,

dass er momentan einen “proprietären Algorithmus” einsetzt. Ein

neuer, verbesserter Controller ist in Arbeit. Dieser soll wohl dann

auch wirklich AES können.

Offensichtlich ist nicht überall, wo AES draufsteht auch AES

drin. Das Beispiel zeigt auch mal wieder, die Wichtigkeit Freier

Software. Denn die klassischen Verschlüssler, wie GnuPG, Truecrypt,

dm-crypt und noch weitere haben den Quellcode offengelegt. Jeder

kann sich diesen anschauen, verändern und bei eventuellen Fehlern

laut aufschreien.