Vor ein paar Tagen verlinkte ein Witzenewsletter auf eine meiner Unterseiten. Interessanterweise führte das zu einen großen Anstieg in den Seitenabrufen und ich bekam doch einige Kommentare per Webformular bzw. E-Mail, was sonst eher selten ist. Auf der Seite geht es um ein fiktives Apple-Produkt, die iToilet.

Einer fand die Seite nicht lustig und beschwerte sich lauthals bei mir, dass das so überflüssig wie ein Kropf sei und ich die Seite abmelden solle usw. Das schlimmste Schimpfwort, was ihm dazu einfiel, war: Windowsdepp. Hmm, was sagte sein User-Agent gleich nochmal?

Mozilla/5.0 (Windows; U; Windows NT 6.0; de; rv:1.8.1.14) Gecko/20080404 Firefox/2.0.0.14

Habt ihr schonmal E-Mails mit der Reply-To-Adresse blablabla@donotreply.com bekommen? Nach den Worten von Securityfix scheint das bei amerikanischen Unternehmen üblich zu sein. Ein Unternehmen sendet eine E-Mail raus und möchte keine Antwort bekommen. Also nutzen sie halt als Returnadresse meinunternehmen@donotreply.com. Aber wie das nun mal mit Domainnamen so ist, gehört diese einer anderen Person. Chet Faliszek, der Eigentümer von donotreply.com, postet in seinem Blog They Told You Not To Reply

einige interessante E-Mails, die er erhielt. In einigen Fällen versucht er auch die Unternehmen zu warnen, nicht derartige Reply-To-Adressen zu verwenden und erhält merkwürdige Reaktionen:

I’ve had people yell at me, saying these e-mails are marked private and that I shouldn’t read them

Vielleicht sollten die Unternehmen lieber über ihre eigenen Methoden nachdenken.

Gerade ein Vim-Mapping angelegt:

map ,gm <ESC>ggfjdwxepagmx<ESC>

Das sieht wirklich nach Voodoo aus. Doch was macht es? Es wandelt die Zeile From: Jens Kubieziel <jens@kubieziel.de> in From: Jens Kubieziel <kubieziel@gmx.de> um. Wie es funktioniert? siehe unten

Continue reading "Vim-Voodoo"

Du hast ein Konto bei Google Mail? Du loggst dich immer per SSL ein? Du denkst, niemand sonst kann deine E-Mails lesen? Falsch!

Bereits im letzten Jahr zählte der Hack zu den Top 5. Dabei ist es im Allgemeinen so, dass man von der Webseite, bei der man sich einloggt, einen Session-Cookie bekommt. Ein Angreifer fängt diesen ab und kann nun selbst mit dem Account arbeiten. Eigentlich sollte die Verschlüsselung per SSL/TLS die Sachen geheim halten. Aber:

[...] The JavaScript code uses an XMLHttpRequest object to make HTTP requests in the background. These are also SSL encrypted by default - but they become unencrypted if SSL fails.

When you open your laptop and connect to a WiFi hotspot, it usually presents you with a login page, or a page that forces you to accept their terms and conditions. During this time, SSL will be blocked. Gmail will therefore backoff and attempt non-SSL connections. These also fail - but not before disclosing the cookie information that allow hackers to sidejack your account.

Dies schreibt Rober Graham in seinem Eintrag More SideJacking

. Mike Perry, einer der Entwickler von Torbutton, fand heraus, dass einzig der Cookie mit dem Namen GX zur Authentifizierung benötigt wird. Dieser wird unabhängig von vorhandener Verschlüsselung gesendet. Weiter lässt sich der Cookie durch einen CSRF-Angriff über eine beliebige Webseite abfragen. Daher ist es äußerst empfehlenswert, die Cookies direkt nach Beenden von Google Mail zu löschen.

Die Forscher haben Google Mail als Beispiel benutzt. Natürlich gibt es viele andere Webseiten da draußen bei denen ein ähnlicher Angriff genauso gut funktioniert.

via Wired Blog

Nachdem du I2p installiert und einige Webseiten besucht hast, wird es Zeit, E-Mails zu schreiben. Du musst dir hierfür einen Namen aussuchen und kannst dann mit anderen I2Pler kommunizieren. Weiterhin existiert auch ein Gateway, welches deine E-Mail-Adresse umschreibt. Somit kannst du auch mit der Außenwelt E-Mails austauschen.

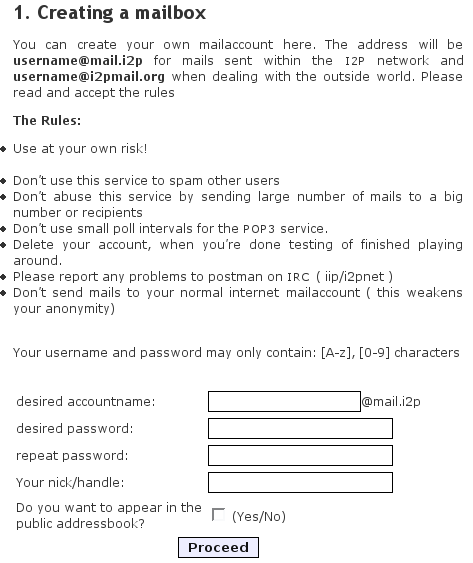

Deine E-Mail-Adresse hat die Form nutzername@mail.i2p. Um dir den Nutzernamen zu registrieren, besuche die Seite Postman.i2p. Dort gibt es ein Formular, in dem du deinen gewünschten Namen, Passwort sowie eventuell weitere Informationen angeben kannst.

Nachdem die Registrierung abgeschlossen ist, könnt ihr E-Mails senden und empfangen. Ein Weg ist, das mitgelieferte Webmail-Programm susimail zu nutzen. Nachdem ihr euch eingeloggt habt, seht ihr auf der Seite Buttons zum Versenden, Beantworten oder anderer Aufgaben. Du schreibst, wie gewohnt deine Nachrichten und versendest diese. Neue E-Mail wird automatisch angezeigt.

Nachrichten können sowohl an I2P-Adressen wie auch an externe Adressen versandt werden. Im letzteren Fall wird der Hostname von mail.i2p in i2pmail.org geändert. Dies erlaubt es, die E-Mail im Internet weiter zu versenden und der Empfänger kann auch wieder antworten. Im Falle der Antwort ändert das empfangende Gateway den Hostnamen wieder zurück.

Zu beachten ist dabei, dass die Anzahl der Empfänger auf 20 pro Tag beschränkt ist. Dies soll Spamming von I2P aus verhindern.

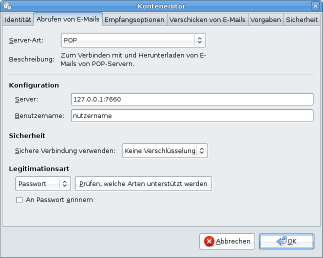

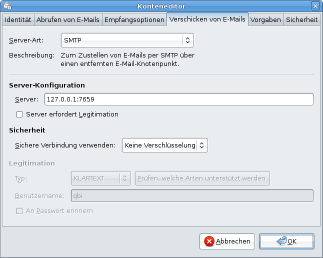

Natürlich kannst du auch ein richtiges E-Mail-Programm zum Senden und Versenden nutzen. Hierbei musst du aufpassen, dass das Programm nicht versehentlich mehr Informationen preisgibt, als du willst. Die Postman-Seite hat Informationen zu verschiedenen Mailern. I2P macht nach der Installation verschiedene Ports auf. Dazu gehören unter anderem 7659 und 7660. Dort lauscht ein SMTP- bzw. POP3-Prozess. Lege also in deinem E-Mail-Programm ein neues Konto an. Stelle das den POP3-Server auf die IP-Adresse 127.0.0.1 mit dem Port 7660 (überlicherweils als 127.0.0.1:7660 eingegeben) und den SMTP-Server auf 127.0.0.1 mit dem Port 7659 ein. Nun solltest du in der Lage sein, E-Mails mit dem Programm zu senden und zu empfangen.

Die zwei obigen Dialoge zeigen die Einstellungen von Evolution.

Gestern fanden bundesweit zahlreiche Aktionen gegen die geplante Einführung der Vorratsdatenspeicherung statt. Anlass ist die nächste Lesung im Bundestag, die wahrscheinlich am Freitag stattfinden wird. Auch in Jena fanden sich etwa 200 Leute zusammen, um zu protestieren. Sie demonstrierten vom Markt über den Innenstadtbereich wieder zurück zum Markt. Das Wiki hatte als Beginn der Demo 18:00 Uhr gemeldet. Daher war ich sehr überrascht, als mir die Demonstranten schon eine halbe Stunde eher entgegenkamen. Das war wohl dem Wetter (strömender Regen, kalt) geschuldet. So verpasste ich die Reden von Jan Huwald und Lutz Donnerhacke. Jemand berichtete mir später, dass sich Lutz eher für die Vorratsdatenspeicherung (unter strengen Voraussetzungen) ausgesprochen hat. Ein zweiter Stopp wurde inmitten der Stadt vor dem Eingang der Goethegalerie gemacht. Dort redete jemand sehr lange zur Bundeswehr und deren Einsatz im Inneren. Der Beitrag lag aus meiner Sicht meilenweit am Thema vorbei und konnte auch nicht vermitteln, inwieweit das gerade jetzt ein Problem darstellt. Wenn man von seiten der Organisatoren solch einen Beitrag überhaupt reinnehmen will, sollte man den doch an einen weniger prominenten Platz legen. Denn auf dem Platz erreicht man viele Leute und da wäre eine Rede zur VDS sehr sinnvoll gewesen. Die anschließende Rede der Grünen Jugend verpasste ich dann, da ich nach Hause gerufen wurde. Florian hat sich gerade eine dicke Erkältung eingefangen und brauchte etwas Trost. Daher bin ich vorfristig von der Demo gewichen.

Falls ihr die Demo verpasst habt und euch fragt, was ihr noch machen könnt: Nehmt Kontakt mit eurem Bundestagsabgeordneten auf und sagt ihm, was ihr von der VDS haltet. Ich habe mich mal mit Abgeordneten bzw. deren Mitarbeiter unterhalten. Diese sagten mir damals, dass wenn sich schon 30 bis 40 Leute melden, dies schon eine enorme Wirkung auf den Abgeordneten hat. Insofern könnt ihr mit ein wenig Engagement schon viel erreichen. Vielleicht kann man beim Gesetzentwurf noch was erreichen.

In den USA formt sich Widerstand gegen die Überwachung der Kommunikation. Es soll dabei öffentlich u.a. auf die illegalen Überwachungsaktivitäten aufmerksam gemacht werden. Wer am 24. Mai in Boston, Chicago, New York oder San Francisco sein sollte, kann dort an den Demos teilnehmen. (Leider findet die geplante Demonstration in Berlin gegen die Vorratsdatenspeicherung nicht statt.).