Na gut, eigentlich ist es schon mehr als ein Jahr, dass ich den Mixmaster-Remailer in Betrieb habe. Aber die paar Tage machen den Kohl nicht fett.

Nachdem ich desöfteren mit Mixmaster, Mixminion und Co. herumgespielt hatte und das im Buch Anonym im Netz lang und breit beschrieb, wollte ich einen langlebigeren Mixmaster-Server als Remailer anbieten. Meiner Meinung nach sollte ein vServer hierfür reichen und durch die Suche bei Webhostlist stiess ich auf ein Angebot der Firma Xantron. Diese bot einen vServer mit 1 GB RAM, 1 GB Festplatte und unbegrenztem Traffic an. Für den Anfang sollte das ein hinreichendes Angebot sein.

Anfangs liess ich testweise einen Tor-Server dort laufen. Denn der Eintrag der FAQ z u Tor auf virtuellen Servern sagte damals, es würde nicht funktionieren. Bei meinem Test klappte es jedoch ohne Probleme. Ich konnte Tor auf dem Server über mehrere Wochen ohne Einschränkungen laufen lassen. Irgendwann aktualisierte ich dann auf eine neue Version und der Tor-Prozess startete kurz, um gleich wieder abzusterben. Es gab keine Core-Datei. Das Log blieb ohne Anzeichen auf irgendwelche Probleme. Der gesamte Fall schien sehr mysteriös. Die Seite mit (un)geeigneten ISPs für Tor brachte mich dann auf eine Idee. Ich legte ein kleines Shell-Skript an, welches den Namen Tor trug und führte das aus. Kurze Zeit später brach es ab. Eine weitere Analyse ergab dann, dass der Provider wahrscheinlich einen Cronjob laufen hatte, der nach Prozesses mit dem Namen “tor” suchte und diese beendete. Sobald ich die ausführbare Datei von tor in nichttor oder ähnliches änderte, klappte wieder alles. Nach diesem Zwischenspiel richtete ich dann den Remailer ein.

Die Einrichtung ist in meinem Buch beschrieben und recht einfach zu machen. Entweder beantwortet man Fragen über ein Menu oder editiert eine Datei mit den Einstellungen.Danach sollte getestet werden, ob der Remailer wirklich so funktioniert, wie er sollte. Falls das der Fall ist, können die anderen Operatoren über den neuen Remailer informiert werden. Nun treffen nach und nach Nachrichten ein und der neue Remailer wird in das Netz der bestehenden integriert.

Mein Remailer nennt sich devurandom und hat momentan die beste Uptime im Netz.  Er bewegt etwa 5.000 E-Mails am Tag durch das Netz. Ein Großteil davon sind Nachrichten, die an andere Remailer weitergegeben werden. Nur ein etwa ein Fünftel der eingehenden Nachrichten verlässt das Remailer-Netzwerk und geht an den endgültigen Empfänger. Daneben gibt es eine Handvoll Postings in das Usenet.

Er bewegt etwa 5.000 E-Mails am Tag durch das Netz. Ein Großteil davon sind Nachrichten, die an andere Remailer weitergegeben werden. Nur ein etwa ein Fünftel der eingehenden Nachrichten verlässt das Remailer-Netzwerk und geht an den endgültigen Empfänger. Daneben gibt es eine Handvoll Postings in das Usenet.

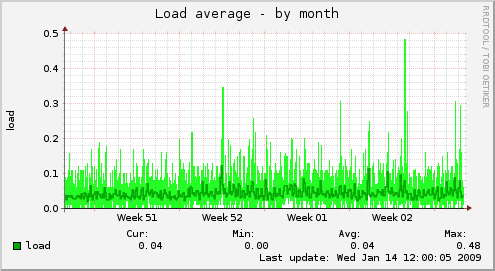

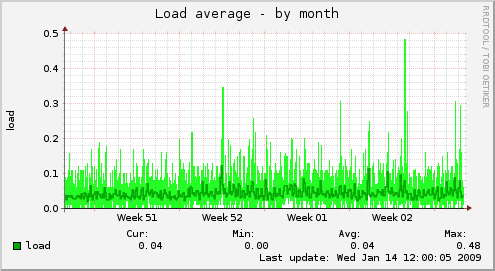

Die Last, die das System erzeugt, ist zu vernachlässigen. Die Grafik zeigt einen Überblick über die Systemlast des letzten Monats. Es gab mal eine Spitze von 0,5. Aber in der Regel liegt die Last bei unter 0,1. Auch die sonstigen Parameter des Systems weisen nicht auf irgendeine Überlastung hin. Vielmehr langweilt sich der vServer die meiste Zeit des Tages. Die einzige Sache, die mich hin und wieder stört, sind viele zurückgestellte (deferred) E-Mails. Momentan liegen über dreihundert E-Mails rum, da ein Remailer an einem DSL betrieben wird und der Rechner ist wahrscheinlich gerade aus.Die Grafik der zurückgestellten E-Mails sieht daher wie ein Börsenkurs aus.

Eine Frage, die wahrscheinlich viele der Leser interessiert, ist der Missbrauch. Wie oft wird der Dienst missbraucht? Wieviele Hausdurchsuchungen hatte ich schon? Letzte Frage lässt sich einfach beantworten: 0. Wie oft Missbrauch geschieht, kann ich leider nicht sagen. Denn als Betreiber sieht man nur die Spitze des Eisberges. Nur wenn ich jede E-Mail lesen und auswerten würde, hätte ich genaue Zahlen. Daher will ich mich auf Beschwerden von dritter Seite konzentrieren.

Im letzten Jahr gab es insgesamt drei Fälle, in denen sich eine dritte Seite an mich gewendet hat. Anfang 2008 rief mich ein Rechtsanwalt an. Das Telefonat war etwas wirr. Aber soweit ich es verstanden habe, hat sein Klient eine E-Mail von meinen Remailer erhalten. In der E-Mail waren Links zu Bildern, die angeblich urheberrechtlich geschützt sind. Er wollte natürlich den Urheber der E-Mail wissen. Ich habe ihm dann in einer längeren E-Mail das Wesen des Dienstes erklärt und ihm auch gesagt, dass ich den Urheber nicht kenne. Seitdem habe ich nichts mehr gehört.

Der zweite Kontakt war ebenfalls wieder über einen Rechtsanwalt. Er schrieb mir einen formellen Brief. Ein Nutzer hat seinen Klienten beleidigt und auch er wollte den Urheber wissen. Ich ging wieder wie oben vor und auch hier gab es nie eine Antwort oder Rückmeldung.

Der bisher letzte Kontakt war auch der spannendste. Den Vorfall hatte ich schon im Beitrag Ihre Kriminalpolizei bittet um Mithilfe

beschrieben. Damals hatte jemand eine Drohmail über den Remailer verschickt und die Polizei wollte den Urheber wissen. Nach einer Erklärung über die Funktionsweise des Remailers und der Bemerkung, dass ich nicht logge, war am anderen Ende ein Grummeln zu hören. Jedoch kam der Beamte noch auf die Idee, dass ich ihm doch einen Abzug des RAM machen könne. Nachdem ich auch das verneint hatte, kam am anderen Ende die Bemerkung, dass ja jetzt eh Feierabend sei und man daher die Akte schließen werde. Ich habe auch von diesem Vorfall nichts wieder gehört.

Der Vertrag über den Server wurde kürzlich wieder verlängert und ich werde auch in diesem Jahr den Mixmaster weiter laufen lassen. Sobald ich Zeit habe, kommt noch ein Mixminion-Server hinzu.