Influenza in den Vereinigten Staaten

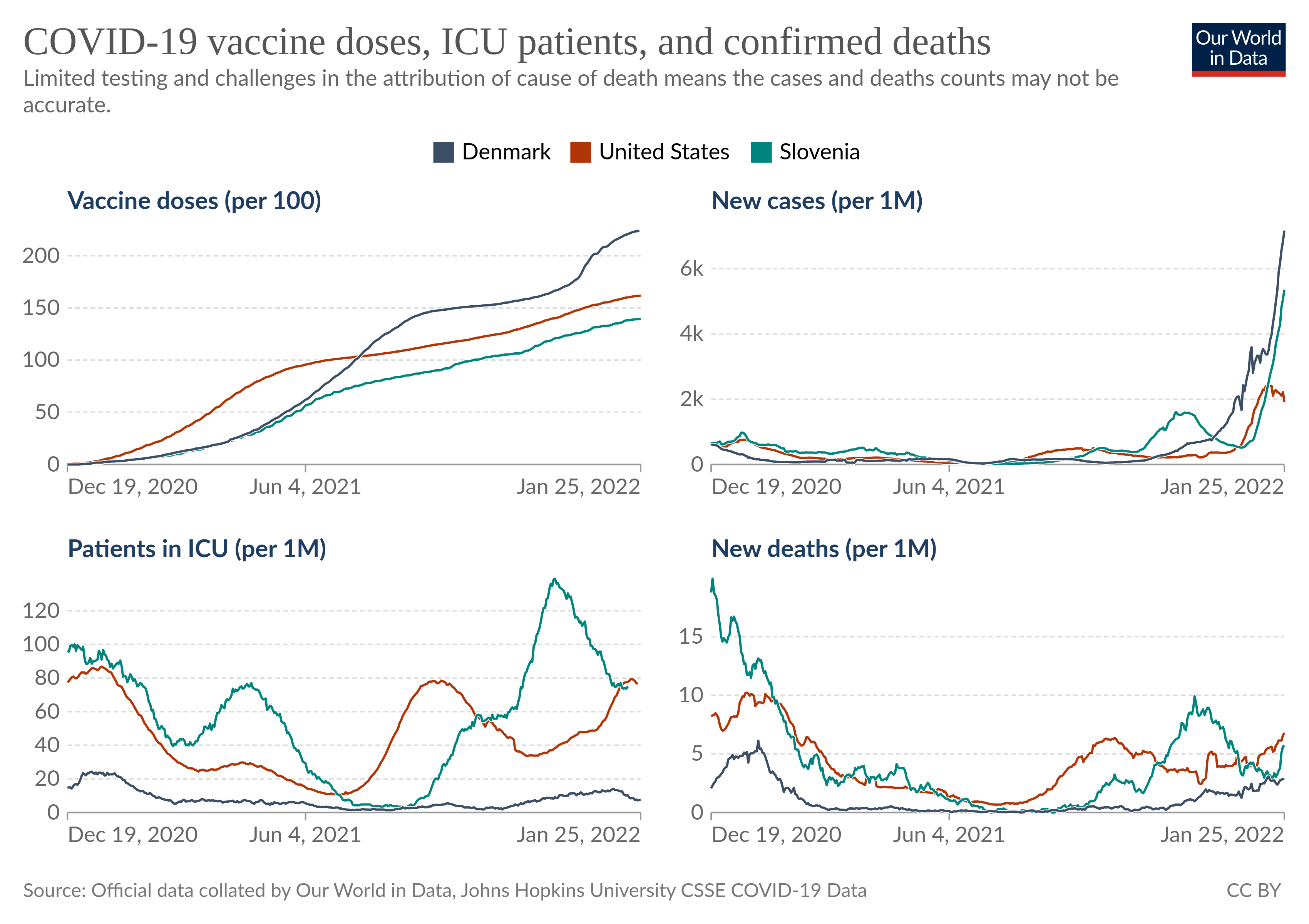

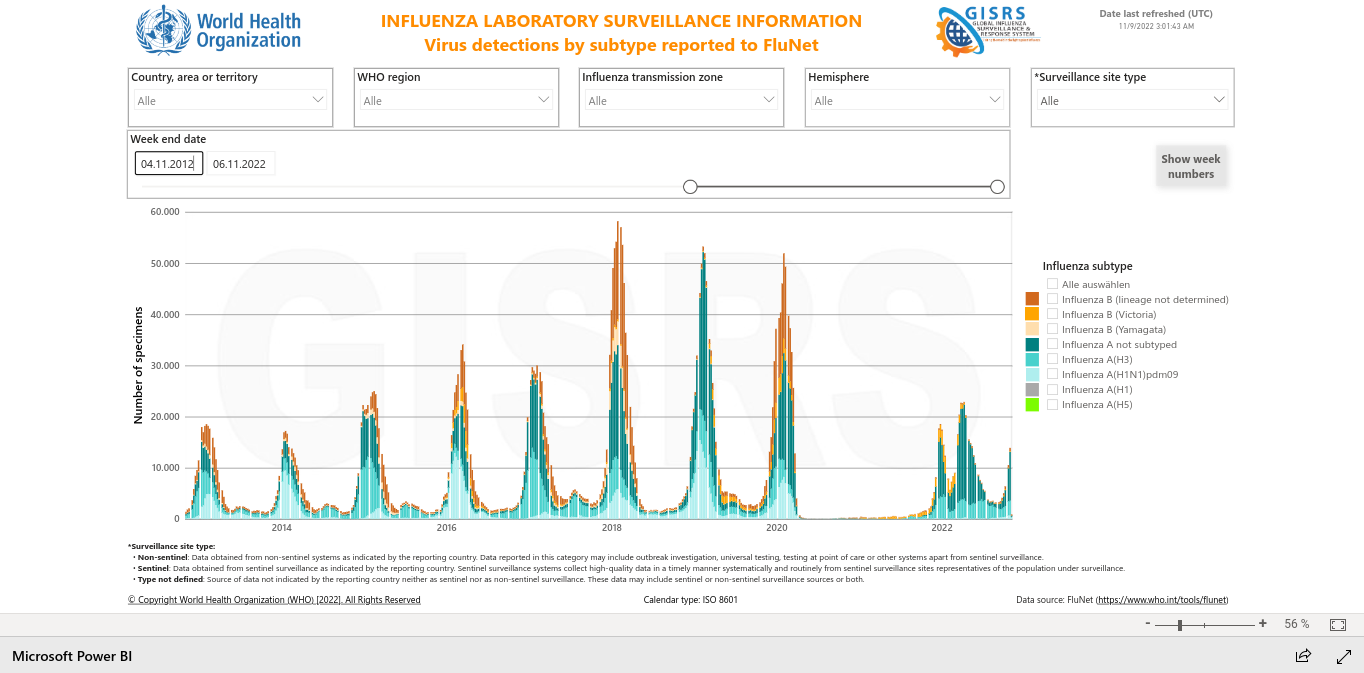

Die Virologin Isabella Eckerle twitterte eine Grafik zur weltweiten Zahl der Influenzafälle. Unten seht ihr nochmal eine Zehn-Jahres-Übersicht. Dies könnt ihr beim Flunet der WHO abrufen.

Die Grafik lässt sich sehr schön als Suchbild verwenden: In welchem Zeitraum gab es Maßnahmen gegen SARS-CoV-2? Wann begann die und wann endeten diese?

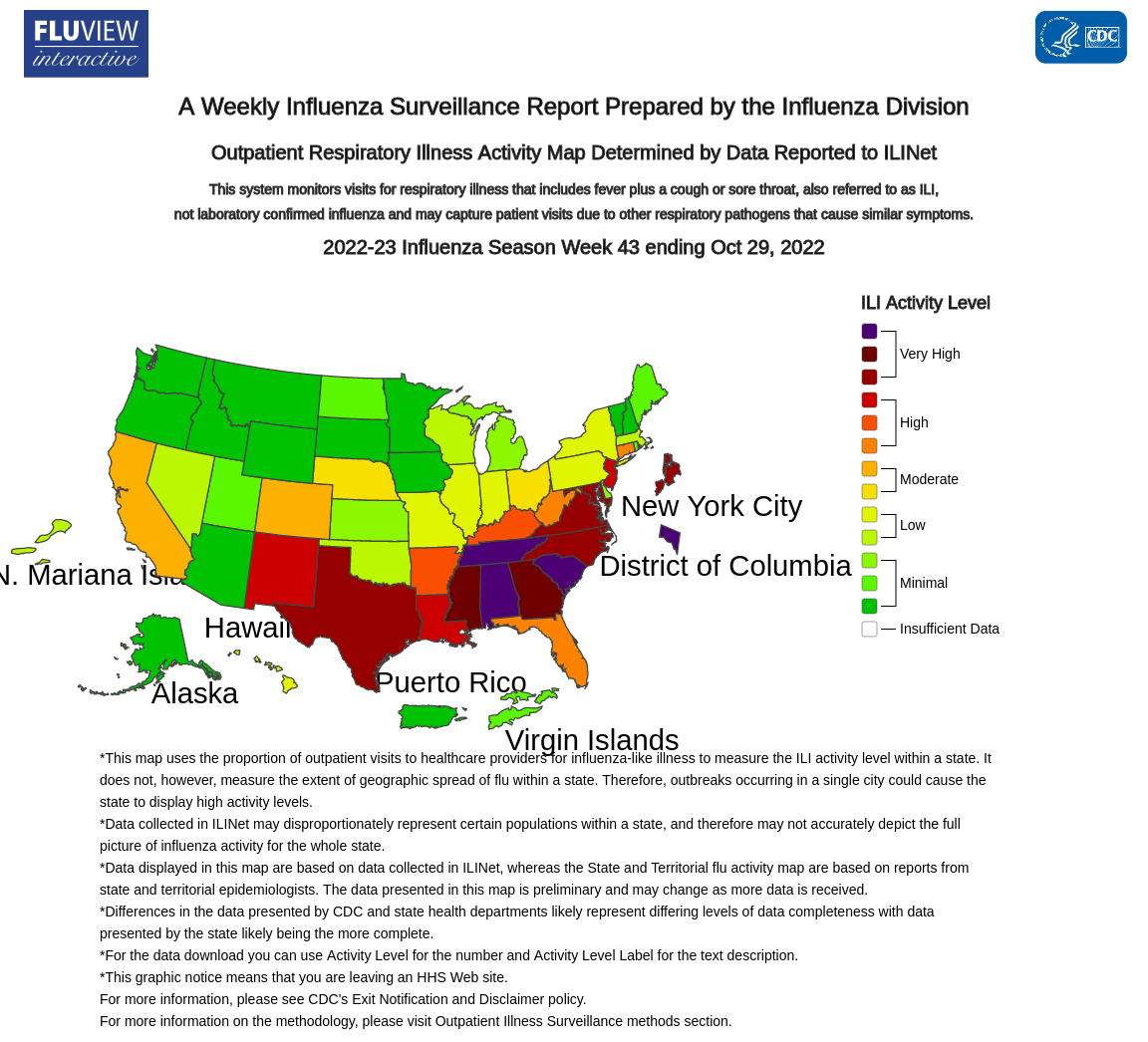

Statistiken zu Influenza bzw. Grippe gibt es auch in anderen Ländern. So stolperte ich kürzlich über die Statistiken der CDC in den USA. Dort gibt es eine gut gestaltete Seite mit sehr ausführlichen Informationen. Unter anderem gibt es Zeitreihen über die letzten Jahre. Ich habe mir mal die Werte jeweils zu Ende Oktober bzw. Anfang November angeschaut. Dabei stellte ich fest, dass die “schlimmste Grippewelle” im Jahr 2019 stattfand. In den USA ergab sich dabei folgendes Bild.

Im Bundesstaat Louisiana gab es damals eine hohe Aktivität. Alle anderen Staaten hatten niedrige oder moderate Aktivität zu verzeichnen. Wie gesagt, im Zehn-Jahres-Zeitraum war das die “schlimmste” Grippeaktivität, die ich in dem Zeitraum finden konnte. Wie auch in unseren Breitenkreisen steigt die Aktivität in den Folgemonaten deutlich an und findet in den ersten Wochen eines neuen Jahres den Höhepunkt.

Nun wollte ich das mal mit dem Stand zu Oktober/November 2022 vergleichen:

Das Bild ist deutlich anders. Fast der gesamte Süden der USA hat eine hohe oder sehr hohe Grippeaktivität. Insbesondere der Lila-Farbton für die Staaten Alabama, Tennessee und South Carolina musste erst neu eingebaut werden. Bisher gab es diese Zahlen noch nicht. Dabei sind die USA derzeit am Beginn der Grippewelle.

Ich habe mal versucht, mir den Staat Tennessee mehr anzuschauen. Dabei ist mir folgendes aufgefallen:

- Offiziell ist die Pandemie seit Juli 2022 vorbei.

- Der Governor Bill Lee weigerte sich, eine Maskenpflicht zu erlassen, hat Impfmaßnahmen recht schnell gestoppt und erwähnte Corona auch in offiziellen Reden nicht mehr.

- Weiterhin war der Bundesstaat immer mit vorn in der Zahl der Infizierten und weit hinten in der Impfquote.

Vermutlich ist es damit eines der Bundesländer, welches “gut durchseucht” ist. Wenn man nun noch dazunimmt, dass auch eine überstandene COVID-Erkrankung lange Zeit das Immunsystem einschränkt, könnte das eine Erklärung für die extrem hohen Zahlen in dem Bundesland sein.

Continue reading "Influenza in den Vereinigten Staaten"