Beim MDR wurde vor kurzem die Sendung “You are fucked” ausgestrahlt. Über sechs Sendungen stellte Marcel Roth den Sicherheitsvorfall im Landkreis Anhalt-Bitterfeld vor.

Bei dem Sicherheitsvorfall wurden Rechner des Landkreises mit einer Schadsoftware infiziert. Nach der Infektion erkundeten die Kriminellen das Netzwerk und als sie genug Daten bzw. Informationen gesammelt hatten, verschlüsselten sie die Rechner. Dies führte dazu, dass der Landkreis nicht mehr arbeitsfähig war und den Katastrophenfall ausrief.

In den Sendungen geht es um den Vorfall an sich, es wird eine zeitliche Beschreibung der Vorfälle präsentiert, die Auswirkungen werden diskutiert und Roth versucht auch, in einer Sendung auf die Hintermänner einzugehen. Insgesamt kann ich euch die sechs Folgen nur ans Herz legen. Es ist interessant aufbereitet und man erfährt viel über die Hintergründe.

Ein Nachteil des Formats ist, dass nur Audioinhalte zur Verfügung gestellt werden. Weiterführende Informationen, wie etwa die Shownotes bei Podcasts, vermisse ich. Gerade im Teil 5 “We know who you are” werden einige Experten interviewt und auf deren Dokumente verwiesen. Da hätte ich mir die Shownotes sehr gewünscht. So habe ich einige der Links gesammelt und will sie mit euch teilen. Die Links gehen teils zu Wikipedia-Seiten (deutsch, englisch), zum Teil verlinke ich auch Fahndungsaufrufe bei FBI oder BKA oder ich verwende andere Quellen, die mir sinnvoll erscheinen.

Ransomware-Gruppen

In der Sendung ging es viel um die Gruppen, die Schadsoftware in Form von Ransomware verbreiten, und deren Hintermänner. Der Ursprung lag bei Jewgeni Bogatschow. Er entwickelte die Zeus-Schadsoftware. Deren Sinn war es anfangs, Kontodaten abzugreifen und die Bankkonten leerzuräumen. Diese war so “erfolgreich”, dass er andere benötigte, um alles abzuwickeln. Die Gruppe nannte sich dann The Business Club. Später wurde die Zeus-Software so geändert, dass die mehr militärische Geheimnisse ausleitete. Eine wichtige Person beim Business Club war Maksim Jakubez (Fahndungsseite beim FBI).

Dieser arbeitete später u.a. mit Igor Turaschew (Fahndungsseite beim BKA und beim FBI) in der Gruppe Evil Corp (Beiträge bei Brian Krebs) zusammen. Aus dieser Gruppe entstand schließlich PayOrGrief, die den Angriff gegen den Landkreis durchführten.

Gegen einige der Beteiligten gibt es Haftbefehle, Anklagen und ähnliches:

Das sind ein paar Informationen zur Einführung. Die Genese der Gruppen und deren Schadsoftware ist ein eigenes Kapitel. Hier könnt ihr gern weiter suchen. Wenn ihr interessante Links findet, freue ich mich über Kommentare. Solltet ihr einen Einblick in das Leben einiger der Akteure haben wollen, schaut bei YouTube und anderen Seiten. Da findet sich einiges.

Experten in der Sendung

Brett Callow

Zuerst kam Brett Callow zu Wort. Er arbeitet bei Emsisoft und schrieb als einer der Ersten über die Gruppe PayOrGrief:

Jon DiMaggio

Jon DiMaggio arbeitet bei Analyst1 und ist der Autor des Berichts “Nationstate Ransomware”. In der Sendung wird recht häufig aus diesem Bericht zitiert und die Titelseite sehr ausführlich beschrieben. Im Bericht findet ihr sehr detaillierte Angaben zu den obigen Ransomware-Gruppen, wer mit dahintersteckt, welche Software die benutzt haben usw. Der ist sehr lesenswert.

Marco di Felice

Marco di Felice ist ein Forscher im Bereich der IT-Sicherheit und hat auf DataBreaches.net einiges veröffentlicht. Unter dem Titel »Claiming to be the “new generation,” threat actors declare, “No more discounts or long negotiations”« ist das Statement der Gruppe PayOrGrief zu finden, welches auch in der Sendung verlesen wurde:

Who are we? We are the new generation… No more Discounts, time of long-term negotiations with brainwashing and tons of proofs is finished. The game is over for companies who like long negotiations, pay or grief come to you. We have all leaked files… On our website What about GDPR? Everyone just talks about GDPR. Nobody obeys this law. Plenty of hacked companies that leaked files including id, confidential information, scans etc wasn’t sanctioned for leak. We could stay inside the companies for weeks. It is enough for downloading confidential information, mails, id and other We have analyzed many ransomware groups and we are not like they. Companies are spending a lot of money hiring company-negotiatiors. Where is the result? Nothing. They spend money and time while the documents are publishing. Who won? Company-negotiatiors/Insurance companies. Now we define the rules of the game, fuck discounts, fuck negotiations, fuck time wasting… Pay or Grief. This is our statement

Weitere Informationen:

Molfar

Die Firma Molfar bzw. deren CEO Artem Starosiek machen Analysen aufgrund offener Quellen (OSINT). Dabei stießen sie auf einen Hackathon der Gruppe Wagner. Dort tauchte jemand auf, der sehr viele Ähnlichkeiten zu Turaschew hat und vermutlich mit der identisch ist.

Ich hoffe, ihr fandet die Sammlung oben hilfreich. Wenn ihr mehr Hinweise oder Links habt, kommentiert gern.

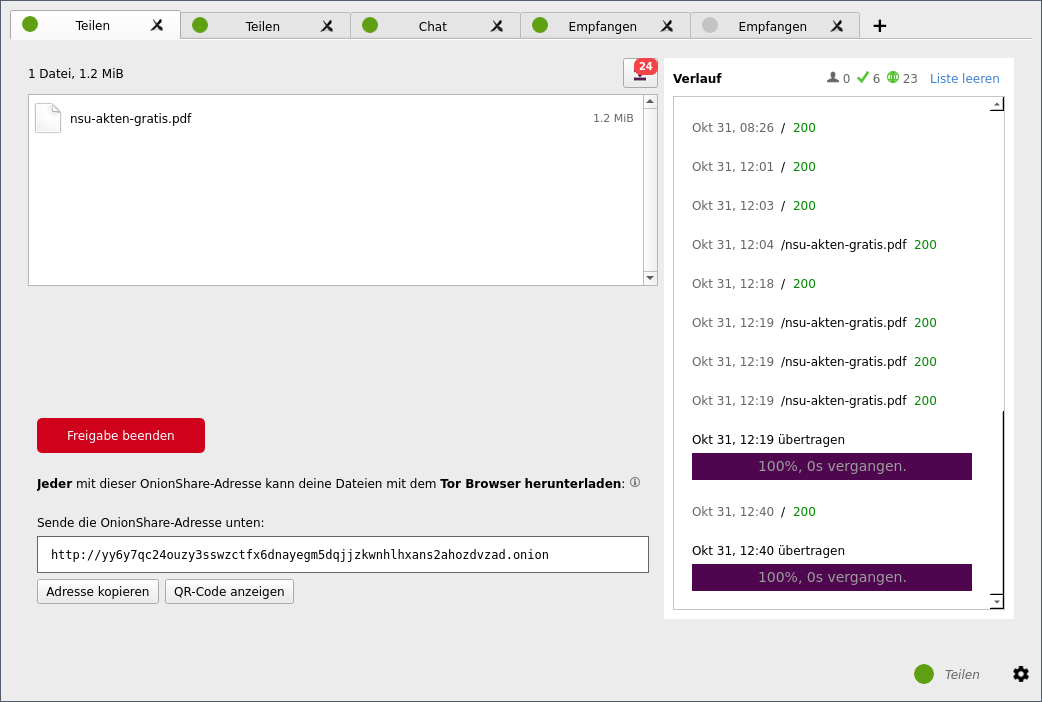

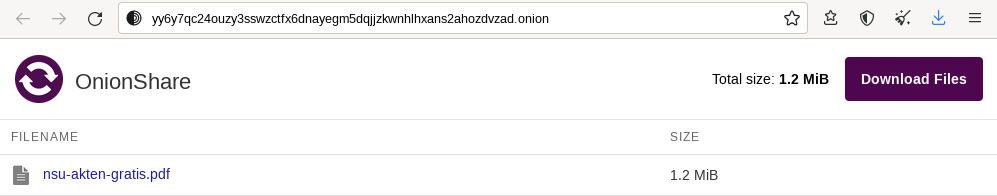

![]()

![]()