Delta Chat mit GMail betreiben

Vor kurzem schrieb ich in einem Artikel über meine Kommunikationswerkzeuge. Dort fehlte ein Werkzeug, welches ich schon seit längerem auf dem Schirm habe, aber noch nie wirklich getestet hatte: Delta.Chat.

Die Software erlaubt es, mit anderen zu chatten und nutzt im Hintergrund E-Mail zur Verteilung der Chatnachrichten. Damit kann man mit allen Leuten chatten, die eine E-Mail-Adresse haben. Das hat natürlich den großen Vorteil, dass nahezu alle erreichbar sind. Delta Chat legt einen OpenPGP-Schlüssel an und verschlüsselt die Nachrichten, sofern der Empfänger ebenfalls einen hat.

Somit werden die Nachrichten von Leuten, die Delta Chat einsetzen verschlüsselt verschickt. Vermutlich klappt das auch. Ich habe es noch nicht probiert. Bei allen anderen werden die Nachrichten als E-Mails unverschlüsselt geschickt.

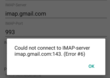

Nun wollte ich ein GMail-Konto benutzen, um einen Test mit Delta Chat zu machen. Ich gab meine Zugangsdaten ein und es klappte nicht:

Delta Chat nimmt zu Port 143 Kontakt auf, obwohl 993 eingestellt ist.

Auf eine Nachfrage bei Twitter und Mastodon meldete sich einer der Entwickler und bat darum, das Log zu exportieren. Ein Blick auf diese Meldungen verriet mir, dass Delta Chat erfolglos versuchte, sich bei Google anzumelden. Dies lag an der aktivierten Zwei-Faktor-Authentifizierung. Wer dies aktiviert hat, muss unter Umständen pro Anwendung ein spezielles Passwort anlegen.

Geht dazu auf euren Google-Account. Im Bereich Sicherheit gibt es einen Menüeintrag für App-Passwörter. Unten auf der Seite wählt ihr eine App und ein Gerät aus. Danach könnt ihr die App-Passwörter generieren. Dieses 16-stellige Passwort könnt ihr nun direkt bei Delta Chat als Passwort zusammen mit eurer E-Mail-Adresse eintragen. Solltet ihr einen “normalen” GMail-Account haben, so bestätigt ihr die Einstellungen und mit etwas Glück seid ihr fertig.

In meinem Fall lautete das GMail-Konto nicht auf @gmail.com, sondern auf eine andere Domain. Delta Chat versuchte daher zuerst, sich mit einem Server unter der Domain zu verbinden. Da dieser nicht existierte, gab es eine weitere Fehlermeldung.

Wenn man bei Delta Chat die erweiterten Einstellungen öffnet, kann man dann die korrekten Server von GMail einstellen. Allerdings klappte dies bei mir auch erst im zweiten Versuch. Denn obwohl der Port 993 eingestellt war und automatisch die korrekte IMAP-Sicherheit gewählt werden sollte, klappte dies nicht. Ich musste explizit SSL/TLS einstellen:

Nach diesen Einstellungen klappte alles und ich konnte meine ersten Versuche starten. Falls es also bei dir auch nicht klappen sollte, hilft dir vielleicht die obige Beschreibung.

Wenn ihr mit mir Kontakt aufnehmen wollt, so könnt ihr die Adresse <deltachat@kubieziel.de> verwenden. Es kann jedoch sein, dass ich irgendwann das Testen einstelle und die Adresse wieder lösche. ![]()