In der Fragestunde zu meinem Vortrag beim 29C3 wurde ich unter anderem gefragt, was meine Top Fünf der Zensurumgehungssoftware sind. Ich antwortete, dass ich konkret Tor und den Teilprojekten mein Vertrauen schenken würde. Im folgenden will ich nochmal etwas differenzierter auf diese Frage antworten.

Beim Vortrag hatte ich die untenstehende Matrix von Zensurumgehungsmaßnahmen präsentiert. Das sind Projekte, die mir in der Vorbereitung einfielen. Die Aufstellung ist nicht vollständig. Mir fallen immer mal neue Namen ein. Im Nachgang zu meinem Vortrag wurden noch phantom und RetroShare genannt.

Die grün hinterlegten Felder sind meiner Meinung nach Software, die man zur Zensurumgehung einsetzen kann. Bei den gelben Feldern gibt es einiges zu beachten und die kann daher nicht bedenkenlos verwendet werden.

Den gelben Felder ist gemein, dass in der Regel unbekannt ist, wer Betreiber des Angebotes ist. Das ist jedoch eine recht wichtige Information. Denn der Betreiber hat aufgrund des Modells alle Informationen über die Benutzer. Gegebenenfalls kann er diese weitergeben oder auswerten. Wie ich schon im Vortrag sagte, fiel bei mir, genau aus dem Grund, Ultrasurf durch. Denn im Artikel »Digital Weapons Help Dissidents Punch Holes in China’s Great Firewall« von Wired stand 2010:

This becomes clear when Huang, sitting in a generic chain cafè9 in Cupertino, opens up his laptop to show me a random hour’s worth of UltraSurf’s user logs.

Lines of text zoom by, showing thousands of IP addresses and web pages visited.

Einzig bei Alkasir kenne ich den Betreiber und glaube ihm vertrauen zu können. Daher würde ich hier zu grün tendieren. Jedoch kann er prinzipiell jederzeit in den Internetverkehr schauen. Diese theoretische Schwäche führt zum Gelb.

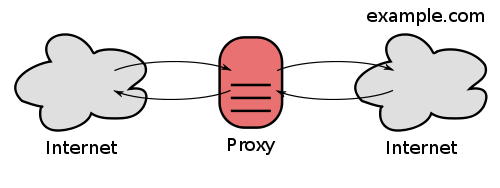

Einen offenen Proxy, VPN oder einen Picidae-Server kann jeder selbst betreiben. Das heißt, wer Freunde in anderen Ländern hat, kann so etwas aktivieren und damit den Menschen helfen. Ich hoffe, dass ihr dann euren Freunden nicht hinterherspioniert. Sollte jemand einen kommerziellen VPN-Provider in Betracht ziehen, so solltet ihr euch nach Speicherdaten, -dauer etc. erkundigen. Letztlich ist es immer schwer, eine immer funktionierende Lösung zu finden. Denn allen ist gemein, dass man dem Betreiber vertrauen muss. Bei den grünen Lösungen steckt das Vertrauen meist im Design des Systems. In den meisten Fällen könnte auch eine nicht vertrauenswürdige Person den Dienst betreiben, ohne Schaden anzurichten.

Neben Tor wäre mein zweiter Favorit JonDonym. Die Software ist nach meinem Eindruck fast nur als Anonymisierer bekannt. Sie besitzt jedoch auch eine Zensurumgehungsfunktion. Wenn ich mich richtig erinnere, ist diese Funktion auch die Grundlage der Tor Brückenserver. Laut Aussage der Entwickler wird JonDonym kaum gesperrt. Aufgrund des Designs ist die Software auch sicher. Ich erwarte nur Probleme bei der Installation bzw. Benutzung. Denn nach meiner Erfahrung tun sich viele Benutzer mit einer zu installierenden Software, wo zudem noch irgendwelche Fragen gestellt werden, schwer.

Der obige Punkt bringt mich zu Psiphon. Das große Plus der zweiten Variante von Psiphon ist eben die leichte Benutzung. Es reicht, wenn sich der Nutzer sein Login merkt und eine URL in ein Textfeld eingeben kann. Den Rest erledigt die Software. Mit der neuen Version ändert sich das wieder ein wenig. Ich werde mir die demnächst mal anschauen und evtl. dazu bloggen.

Telex habe ich ebenfalls in Grün markiert. Wobei ich mir natürlich bewusst bin, dass es da diverse Schwierigkeiten gibt. Allen voran braucht es Provider, die sich diese Telex-Stationen in ihr Netz stellen. Daneben gibt es derzeit nur einen Prototyp und offensichtlich keine weitere Entwicklung.

Roger Dingledine hat sich vor einiger Zeit ebenfalls Gedanken gemacht und zehn Dinge zusammengestellt, die ihm bei einer Umgehungssoftware wichtig sind. Letztlich finde ich die Top-Irgendwas-Listen immer schwierig. Denn es ist einfach schwierig eine ausgewogene Wertung zu treffen. Ich denke, einige würden Tor geringer gewichten, da es langsam ist. Dafür mögen die dann Ultrasurf, weil es schnell ist. Ich hingegen ziehe Ultrasurf gar nicht als Werkzeug in Betracht, da es eben die genannten Probleme hat. Ich hoffe, mit den obigen Worten konnte ich euch ein paar Hinweise an die Hand geben.