In aller Welt finden momentan so genannte CryptoPartys statt. Diese sollen in einer entspannten Atmosphäre Nutzer über verschiedene Aspekte von Kryptografie bzw. Anwendungen aufklären. Die erste CryptoParty in Jena steht vor der Tür. Am kommenden Freitag, dem 23. November 2012, startet im Krautspace eine CryptoParty. Ich werde dort ein paar Worte zu Kryptografie im Allgemeinen verlieren und später tiefer in Richtung OTR eintauchen. Vermutlich werde ich nur die theoretische Seite erklären können, da es im Krautspace immer noch kein Internet gibt. Weitere Vorschläge sind im Wiki unter dem Punkt Inhalte aufgelistet. Die Veranstaltung findet nach dem Prinzip der Barcamps statt. Das heißt, wer will, kann einen Vortrag oder Workshop halten.

Ich würde mich freuen, wenn recht viele zu der Veranstaltung kommen und sich von den Vorteilen der Kryptografie überzeugen lassen. Vermutlich sind auch Reporter von Dradio Kultur anwesend. Also seid darauf gefasst, interviewt zu werden.

Update: Kleinen Fehler beseitigt. Vielen Dank an fpunktk

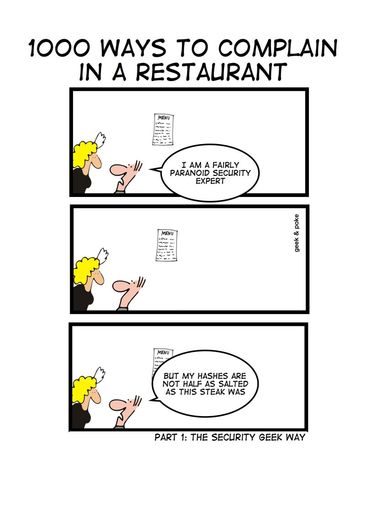

Geek and Poke beschreibt sehr schön, wie sich ein Security-Geek in einem Restaurant beschweren kann:

Das National Institute of Standards and Technology (NIST) gab heute bekannt, wer den SHA-3-Wettbewerb gewonnen hat: Keccak. Der Algorithmus wird nun die neue Empfehlung für einen kryptografischen Hash. Er stammt von den Forschern Guido Bertoni, Joan Daemen, Michaël Peeters und Gilles Van Assch. Besonders erwähnenswert ist Daemen. Denn er war schon für den Verschlüsselungsalgorithmus AES zuständig, der vor mehr als zehn Jahren standardisiert wurde.

Die bisher oft genutzten Algorithmen benutzen das so genannte Merkle-Damgård-Verfahren. Keccak geht einen neuen Weg (cryptographic sponge). Das erinnert mich ein wenig an AES. Denn auch damals kamen die Standardisierer von dem Feisteldesign ab.

Daniel Bernstein hat Benchmarks für verschiedene Algorithmen auf verschiedenen Plattformen gemacht. Nach der Seite ist beispielsweise BLAKE wesentlich schneller als Keccak. Im Allgemeinen scheint SHA-3 in Hardware gegossen schneller als SHA-2 zu sein. Aber die Softwarevariante ist wesentlich langsamer. Mal sehen, was die nächsten Tage ergeben. Aber momentan kann man wohl Bruce Schneier recht geben, der mal sagte, dass niemand SHA-3 nutzen wird. Nichtsdestotrotz: Alles Gute zur Wahl.

Im März 2012 besuchte ich den Thüringer Landesdatenschutzbeauftragten. Er war damals gerade neu ins Amt gekommen und so wollte ich die Gelegenheit nutzen, ihn kennenzulernen und ihn zu seinen Aufgaben zu befragen. Das Interview wurde im Rahmen der vierten Datenkanalsendung ausgestrahlt.

Kurz vor dem Interview war ich auf der Leitstelle der Jenaer Feuerwehr. Dort fiel mir eine Videokamera auf. Ich vermutete eine Mobotix Dual Night M12D. Da die Kamera neben Bild- auch Tonaufnahmen anfertigen kann, beschloss ich den Datenschutzbeauftragten dazu zu befragen. Mittlerweile liegt mir eine Antwort vor.

Die Datenschützer holten einige Informationen bei der Stadtverwaltung Jena ein. Unter anderem erhielten sie Screenshots vom Aufnahmebild. Entgegen meiner Vermutung nimmt die Kamera nicht den angrenzenden Fußgängerweg auf. Die Aufnahme beschränkt sich auf das Betriebsgelände der Feuerwehr. Damit gibt es diesbezüglich nichts zu beanstanden. Allerdings ist das Mikrofon bedenklich. Hier versuchen die Datenschützer zusammen mit der Stadt Jena eine Lösung zu erarbeiten. Sobald ich mehr weiß, gebe ich Bescheid. Mittlerweile bin ich zwei Verstößen gegen den Datenschutz in Thüringen auf der Spur. Ich hoffe, auch dazu bald mehr berichten zu können.

In der Zwischenzeit empfiehlt es sich, die anderen Sendungen des Datenkanals anzuhören.

Ich stolperte gerade über die folgende Ankündigung (Transparenz versus Datenschutz – informationelle Selbstbestimmung und Autonomie der Persönlichkeit um 1800 und heute):

Die Ideen der Aufklärung

und klassischen Philosophie formten um 1800 die Vorstellung der autonomen Persönlichkeit und menschlichen Würde. Die Person prüft alle sie betreffenden Dinge, trifft Entscheidungen und handelt selbständig. Kann der Mensch in der modernen Mediengesellschaft noch auf Autonomie beharren oder muss er sie aufgeben, um sich zu integrieren? Gibt es einen Kompromiss, der es erlaubt, sich frei und geborgen zugleich zu fühlen? Wie würden die FrühromantikerInnen versuchen, diese Fragen zu beantworten?

Am Samstag, dem 16. Juni 2012, diskutieren Constanze Kurz, Moritz Gause und Temilo van Zantwijk ab 15 Uhr im Romantikerhaus in Jena

Anfang des Jahres besuchte ich für die vierte Sendung des Datenkanals den Landesbeauftragten für den Datenschutz (DSB) in Thüringen, Dr. Lutz Hasse. Im Interview erwähnte er ausdrücklich, dass sich Bürger an ihn wenden können. Kürzlich hatte ich nun Grund, einen DSB um seine Meinung zu bitten.

Vor kurzem weilte ich an der Ostsee. Wie in vielen Feriengebieten ist es üblich Kurtaxe zu zahlen. Damit wird der Strand und die Ortschaften sauber gehalten. Wir fragten nach eventuellen Vergünstigungen bei der Kurtaxe. Die Vermieterin meinte, dass es Rabatte für Studenten und für Menschen mit Behinderungen gäbe. Dazu wird auf dem Formular die Matrikelnummer oder das Aktenzeichen der Bewilligung festgehalten. Dies wird sodann an den Tourismusverband weitergegeben. Dieser führt angeblich eine Prüfung bei den jeweiligen Behörden durch. Letzteres halte ich eher für ein Missverständnis auf Seiten der Vermieter. Ich fand den gesamten Vorgang recht merkwürdig. Warum sollten die Daten überhaupt erhoben werden? Es reicht doch, wenn der Vermieter auf dem Formular bestätigt, dass die Dokumente vorlagen. Eine Speicherung der Informationen verletzt nach meinem Eindruck den Grundsatz der Datensparsamkeit. So schilderte ich den Vorfall dem DSB in Mecklenburg-Vorpommern. Nach einiger Zeit bekam ich eine Antwort.

In der Begründung bezieht sich der DSB hauptsächlich auf den § 28 BDSG. Dort ist geregelt unter welchen Umständen die Speicherung von personenbezogenen Daten für eigene Geschäftszwecke zulässig ist. Nach der Analyse ist eine Speicherung der Daten nicht erforderlich. Außerdem bewertet er das schutzwürdige Interesse des Bürgers höher als den Betrag, um den es hier geht. Insgesamt ist die Erhebung und Speicherung wohl nicht rechtmäßig. Der DSB bat den Tourismusverband um eine Stellungnahme und evtl. wird diese Praxis dann bald eingestellt.

Ihr seht also, es kann sich durchaus lohnen, den Datenschutz ernst zu nehmen und seine Rechte einzufordern.

Der Mathematiker John Nash wird einigen aus dem Spielfilm A beautiful mind bekannt sein. Dort wird sein Leben (zum Teil etwas ungenau) nachgezeichnet. Noch heute ist der Begriff des Nashgleichwichts in der BWL und der Informatik wichtiger Lehrstoff. Vor kurzem veröffentlichte die NSA einen Brief von Nash (lokale Kopie), den er 1955 an den Geheimdienst schrieb.

Der Mathematiker John Nash wird einigen aus dem Spielfilm A beautiful mind bekannt sein. Dort wird sein Leben (zum Teil etwas ungenau) nachgezeichnet. Noch heute ist der Begriff des Nashgleichwichts in der BWL und der Informatik wichtiger Lehrstoff. Vor kurzem veröffentlichte die NSA einen Brief von Nash (lokale Kopie), den er 1955 an den Geheimdienst schrieb.

In dem Brief beschreibt Nash ein Kryptosystem, oder Ver-/Entschlüsselungsmaschine. Es ist unklar, inwieweit die NSA hierauf reagiert hat. Dennoch äußert Nash einige grundlegende Ideen. Ron Rivest hat für seinen Krypto-Kurs eine Implementation in Python geschrieben. Wer es mag, kann ja eine Kryptoanalyse versuchen. :-)

via Turing's Invisible Hand: John Nash's Letter to the NSA

Update: Link aktualisiert und lokale Kopie eingebaut

![]()