Browser gegen LogJam absichern

Der macht eine Meldung über die LogJam-Schwachstelle die Runde. Ein Besuch der Webseite WeakDH.org offenbarte auch bei meinen Browser-Einstellungen Schwächen. Doch wie sichere ich den gegen die Attacke?

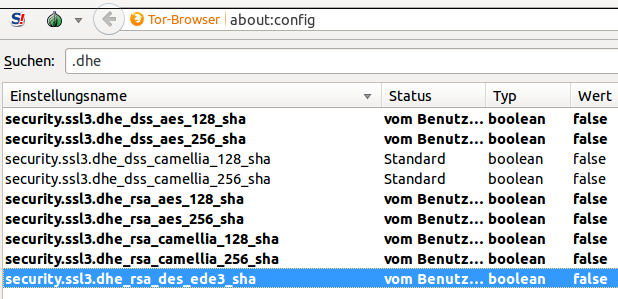

Im Firefox ist das recht einfach: In die Adresszeile einfach about:config eingeben und dann in den Konfigurationseinstellungen nach dem Wert .dhe suchen. Der Punkt vor dhe ist wichtig, dass nur die relevanten Algorithmen gefunden werden. Alle Werte (je nach Version sind das zwei oder mehr) werden auf false gesetzt. WeakDH.org sollte nun keine Warnung mehr anzeigen.

Im Chrome oder Chromium gibt es keine Möglichkeit, die Einstellung über ein Menü zu machen. Der beste Weg, den ich fand, ist, zunächst die Cipher-Suite-Detail-Seite zu besuchen. Dort findet ihr eine Tabelle mit Algorithmen, die euer Browser unterstützt. In der Spalte Spec stehen Zahlen-/Buchstaben-Kombinationen. So findet sich bei mir beispielsweise der Eintrag: (00,0a). Sucht nun nach allen Einträgen, bei denen der Cipher-Suite-Name mit DHE (nicht ECHDE) beginnt und entfernt die Klammern und das Komma von der Spec. Nun fügt ihr noch ein 0x an den Anfang. Im obigen Beispiel wird also aus (00,0a) ein 0x000a. Diese unerwünschten

Algorithmen werden als Option dem Chrome oder Chromium übergeben: google-chrome --cipher-suite-blacklist=0x009e,0x0033,0x0032,0x0039,0x0004,0x0005 ist das bei meinem Browser.

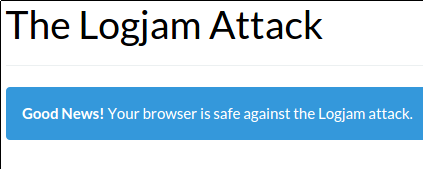

Wie sieht es bei anderen Browsern aus? Meines Wissens kann man den Internet Explorer nicht so detailliert steuern. Ich freue mich über Hinweise und nehme die gern mit in den Beitrag auf. Schließlich sollte das Ergebnis der Webseite dann wie unten aussehen. ![]()

Comments

Display comments as Linear | Threaded

byte on :

Jeder gängige Browser wird in wenigen Wochen/Monaten entsprechende Fixes enthalten, so dass unsichere DH-Parameter nicht mehr akzeptiert werden.

Solche Konfigänderungen dagegen werden vom Großteil der User in kürzester Zeit vergessen, so dass auf unbestimmte Zeit mit älteren, nicht-ECDH-fähigen Webservern nur plain RSA-Algorithmen ausgehandelt werden.

Aus Angst, eine konkrete Verbindung könnte mittels LogJam kompromittiert werden, Forward Secrecy komplett auszuhebeln, erscheint nicht wirklich sinnvoll.

Friedo on :

Security.ssl3.dhe_rsa_aes_*.*_sha auf true. Auf https://weakdh.org/ wird mir, wenn ich über NO Script die Seite zulassen

Good News! Your browser is safe against the Logjam attack.

ausgegeben.