Man in the Middle selbst erleben

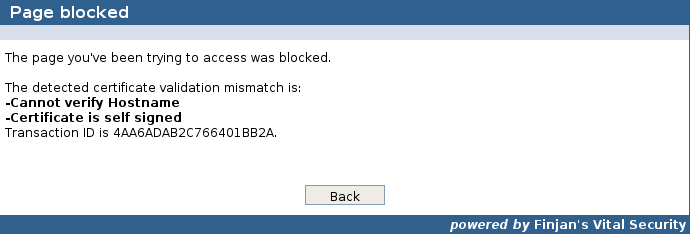

Die Anonymisierungssoftware Tor bietet neben vielen nützlichen Anwendungen auch Risiken in sich. In der Vergangenheit haben diverse Leute versucht, Passwörter anderer Nutzer auszulesen oder sonst an geheime Informationen zu kommen. Heute stieß ich beim Surfen auf einen Exit-Knoten, der falsche SSL-Zertifikate präsentiert. Damit ließe sich die sonst geschützte Kommunikation von dritter Seite mitlesen, ohne das man selbst etwas davon merkt. Der Knoten trägt den Namen JustANode

mit der IP-Adresse 89.138.155.193 und läuft unter Windows XP. Offensichtlich läuft dort das Finjan Secure Web Gateway, welches sich für Active Real-Time Content Inspection rühmt. Ich hoffe, der Knoten bekommt schnellstens ein BadExit-Flag. Das schützt andere Tor-Nutzer davor, diesen zufällig zu nutzen.

Wenn du selbst mal in den Genuss kommen willst, kannst du folgendes probieren. Allerdings solltest du wissen, was du tust und auf keinen Fall schützenswerte Daten über die Leitung schicken!

- Stelle sicher, dass Tor installiert ist und funktioniert (eventuell hilft das Tor-Browser-Paket).

- Wähle eine SSL-Seite (https://torproject.org oder https://www.ccc.de sind zwei Möglichkeiten.)

- Gib in die Adresszeile des Browsers die URl gefolgt von .JustANode.exit ein: https://www.example.com.JustANode.exit/.

- Wirf einen genauen Blick auf das präsentierte Zertifikat.

Das Beispiel zeigt mal wieder, dass man beim Surfen im Web immer die Augen und das Gehirn offen halten sollte. ![]()