Habt ihr schon mal von APT3 oder Gothic Panda oder Buckeye gehört? Oder sagen euch die Operationen Double Tap oder Clandestine Fox etwas?

Zugegeben sind die Aktionen aus dem Jahr 2014 und damit schon etwas älter. Die Gruppe, die als APT3, UPS, Gothic Panda, Buckeye etc., bekannt ist, ist schon weit älter. Das Unternehmen FireEye berichtete bereits im Jahr 2010 zum ersten Mal darüber.

Die Operation Double Tap bestand aus einer Phishing Mail, die Leute zu einer Mitgliedschaft in einem Playboysclub einlud. Wer dann auf den Link in der Mail klickte, gelangte auf eine Webseite, die einen Exploit ausnutzte. Dieser installierte letztlich eine Schadsoftware auf dem Rechner und diese kommunizierte mit einem Server. FireEye hat mehr Details zu der Operation. Die Operation Clandestine Fox war ähnlich interessant.

Nun fragen sich viele, wer eigentlich hinter der Gruppe steckt. Wenn man aktuelle Pressemitteilungen liest, so ergibt sich der Eindruck, dass es immer entweder russische oder chinesische Angreifer sind. Im Falle von APT3 gibt es noch ein paar mehr Hinweise:

-

Die Domainnamen müssen von einer Person registriert werden. Dabei wurde die E-Mail-Adresse mxmtmw@gmail.com angegeben. Ausgehend davon gelang es, eine Person mit dem Namen Wu Yingzhou zu ermitteln. Die Seite https://intrusiontruth.wordpress.com/2017/05/02/who-is-mr-wu/ hat alle Details dazu.

-

Auch bei einer zweiten Domain spielte eine andere E-Mail-Adresse eine wesentliche Rolle. Die Forscher konnten die Person Dong Hao ermitteln.

-

Beide Personen sind Eigentümer der Firma Boyusec. Diese Firma wiederum ist Auftragnehmer des Ministeriums für Staatssicherheit in China.

Das ist doch ein recht klarer Hinweis, dass Boyusec hinter APT3 steckt. Dies folgt einem Trend. Denn viele Dienste lagern die Aufgaben an Privatfirmen aus.

Alexander Lehmann hat ein sehr anschauliches Video veröffentlicht. Hier seht ihr, warum Cyberwaffen (oder staatlich genutzte Schadsoftware) verboten werden sollte. Das eingesetzte Geld wäre besser bei dem Beheben von Schwachstellen eingesetzt.

Ich habe in den letzten Tagen ein wenig mit Infosec Bytes zusammengearbeitet. Die Organisation enstammt dem Centre for Investigative Journalism und möchte anderen Journalisten Trainings im sicheren Umgang mit dem Rechner und dem Netz bieten. Hierzu wurden eine Reihe von Videos veröffentlicht, andere Publikationen sind noch in der Pipeline.

Hier findet ihr beispielsweise eine kleine Einführung zu Tor:

Why journalists and whistleblowers need to understand infosecurity

Bei Buro Jansen & Jansen erschien ein Bericht eines Tor-Admins. Der niederländische Geheimdienst versuchte, ihn anzuwerben.

Laut seiner Aussage versucht der Geheimdienst eine Joint SIGINT Cyber Unit (JSCU) aufzubauen und spricht dafür, Studentinnen und Studenten aus dem IT-Bereich an. Insbesondere sollte die Person auch Deutschland bereisen und hier Hackspaces sowie Vertretungen des CCC besuchen. Dem Geheimdienst schien es besonders wichtig zu sein, Landsleute im Ausland zu beobachten. Außerdem schienen sie Leute im Umfeld von Tor und Tails zu suchen.

Insgesamt passiert es Hackerinnen und Hackern immer wieder, dass diese von Geheimdiensten oder Militärs angesprochen werden. Ich würde auch davon ausgehen, dass das in Deutschland vermehrt passiert, da auch hier die Behörden mehr Cyber machen wollen. Daher ist es wichtig, sich so zu verhalten, wie der junge Mann in dem Bericht. Er hat seinen Besuchern klar gesagt, dass er kein Interesse an einer Zusammenarbeit hat. Auch nach den dann folgenden Drohungen ist er nicht eingebrochen.

Die IT-Industrie insbesondere im Bereich IT-Sicherheit bietet jungen Talenten genügend Möglichkeiten, sich auf einem ethisch sauberen Weg zu betätigen. Viele Privatpersonen und Firmen haben großen Bedarf in der Absicherung ihrer Infrastruktur. Hier könnt ihr helfen. Weiterhin versucht die Initiative Security without Borders bei Bedrohungen im Bereich der IT-Sicherheit zu helfen. Sucht euch daher lieber ein solches Thema und helft den Menschen da draußen!

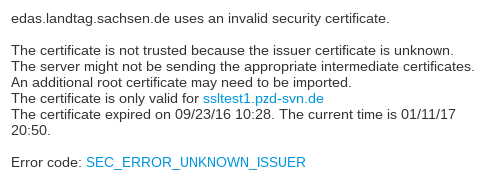

Ich hatte heute den verwegenen Plan und wollte die Webseite des sächsischen Landtages per HTTPS aufrufen. Der Browser stoppte mich und zeigte eine schöne Fehlermeldung:

Also dem Zertifikat traut der Browser nicht. Außerdem fehlen dem weitere Bestandteile. Das Zertifikat ist eigentlich für eine andere Domain und schon längst abgelaufen.

Hier frage ich mich, ob jemand schon mal eine Liste von Zertifikatsfehlern gesehen hat, die länger ist, als die obige.

Das Tor-Projekt stellt seit langem den Tor-Browser zur Verfügung. Die Entwickler investieren viel Zeit und Energie, um den zugrunde liegenden Mozilla Firefox abzusichern und gegen Angriffe auf die Privatsphäre zu schützen. Seit kurzem ist für GNU/Linux wieder ein Baustein hinzugekommen: die Sandbox. Diese gaukelt dem Browser ein eigenes System vor. Sollte jemand den Browser angreifen, so kann er in die Sandbox vordringen, aber eben nicht auf den Rechner.

In der Ankündigung zur Version 6.5a6 wird kurz darauf eingegangen. Wenn ihr die Variante testen wollt, braucht ihr einen Kernel, der Linux Namespaces unterstützt. Standardmäßig machen das alle neueren Versionen. Weiterhin müsst ihr bubblewrap und ggf. Gtk installieren. Die aktuelle Version 0.0.2 der Sandbox greift noch auf ein Adwaita-Verzeichnis zu. Daher benötigt ihr ggf. das Paket gnome-themes-standard-data unter Debian-artigen Systemen. Spätere Versionen haben diese Abhängigkeit nicht mehr.

Nach all der Vorarbeit ladet ihr die Version herunter, prüft die Signatur und entpackt das Archiv. Darin befindet sich eine ausführbare Datei namens sandboxed-tor-browser. Nachdem die gestartet ist, werdet ihr gefragt, welchen Tor-Browser ihr verwenden wollt. Der wird dann heruntergeladen und ein letzter Konfigurationsdialog erscheint. Dort könnt ihr Bridges und weiteres einstellen. Nachdem dies bestätigt ist, startet der Tor-Browser wie gewohnt und kann benutzt werden.

Im Hintergrund nimmt die Tor-Software über Unix-Sockets eine Verbindung zum Browser auf. Früher wurde eine TCP-Verbindung auf der lokalen Maschine verwendet. Durch die Nutzung einfacher Dateien fällt dies nun weg. Die Entwickler überlegen auch, ob es nicht möglich ist, diverse Netzwerkbibliotheken aus dem Browser zu entfernen. Wozu benötigt ein Browser denn solche Sachen?

Solltet ihr Fehler finden, schreibt eine Meldung in den Bugtracker. Das Wiki von Tor hat weitere Informationen zur Sandbox. Viel Spaß beim Testen!